How to use an 8 Track Instant Messaging?

OSR Web

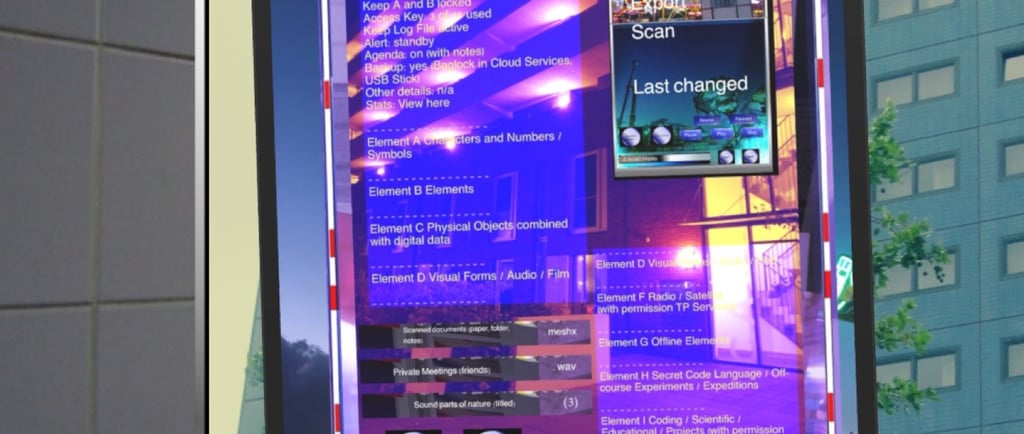

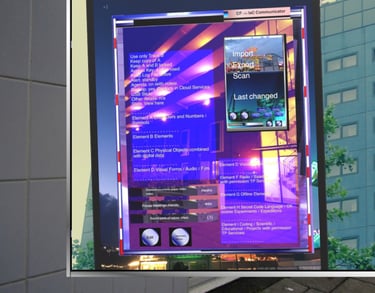

The 8 - 16 - 24 Recording Tracks for recording data and elements. This concept is also called Virtual Element Tracks because of the processing of special multiple data such as plain text, symbols, characters, fragments of digital elements, audio, film, offline physical representations or objects, encryption, code language and other forms of formatting. The standard 8 recording tracks are suitable for separately recording pure (raw) and specific characteristics in the educational and scientific sector. The recording tracks can also be used for advanced techniques in the field of satellite and radio (waves). The CF-44 IaC Communicator can serve the hobbyist and professional: because the mechanism is developed for processing signals, one can experiment with all kinds of forms of elements. Follow a single track or combine one or more tracks at the same time. Then store this data and study it afterwards. It can also be a suitable tool for the (open) platform OSR Web in a quiet environment for creating concepts, advanced instant messaging, professional communication with individuals or groups in a closed space. The CF-44 IaC Communicator enables integration: determine whether your own design can work with this model.

- - - The 8 recording tracks allow various encryption methods for securing your product. See in a graphic representation how data is captured, processed and made unreadable for unauthorized persons. Share something with a network in a readable format. Use elements for extra security of your data. For a more strict private use, this product is extremely suitable, thanks to the 1 - 15 security methods. With the built-in privacy settings, one has a lot in house to get started with something within a type of industry! This product is partly combined with IMS Message.

De 8 - 16 - 24 Opname Sporen voor het opnemen van data en elementen.

Dit concept wordt ook Virtuele Elementen Sporen genoemd vanwege het verwerken van bijzondere multiple data zoals plain text, symbolen, lettertekens, fragmenten uit digitale elementen, audio, film, offline fysieke voorstellingen of objecten, encryptie, codetaal en andere vormen van opmaak. De standaard 8 opname sporen zijn geschikt voor het afzonderlijk opnemen van pure (grove) data en specifieke kenmerken in de educatieve en wetenschappelijke sector. De opname sporen kunnen ook worden gebruikt voor geavanceerde technieken op het gebied van satelliet en radio(golven). Het CF-44 IaC Communicator kan dienst doen voor de hobbyist en professional: doordat het mechanisme zo is ontwikkeld voor het verwerken van signalen, kan men experimenteren met allerlei vormen van elementen. Volg een enkele spoor of combineer één of meerdere sporen tegelijk. Sla deze data vervolgens op en bestudeer ze achteraf. Het kan bovendien een geschikt middel zijn voor het (open) platform OSR Web in een rustige omgeving voor onder andere het creëren van concepten, geavanceerde instant messaging, beroepsmatig communiceren met individuen of groepen in een gesloten ruimte. Het CF-44 IaC Communicator maakt integratie mogelijk: bepaal of uw eigen ontwerp met dit model kan samenwerken.

- - - De 8 opname sporen laat diverse encryptiemethoden toe voor het beveiligen van uw product. Zie in een grafische voorstelling hoe data wordt opgevangen, verwerkt en maak deze onleesbaar voor onbevoegden. Deel iets samen met een netwerk in een leesbaar formaat. Gebruik elementen voor het extra beveiligen van uw data. Voor een meer strict privé gebruik, is dit product uiterst geschikt, dankzij de 1 - 15 beveiligingsmethoden. Met de ingebouwde privacy instellingen heeft men veel in huis om ergens mee aan de slag te gaan binnen een type branche! Deels wordt dit product met IMS Message gecombineerd.

Die 8, 16 und 24 Aufzeichnungsspuren dienen zur Aufzeichnung von Daten und Elementen. Dieses Konzept wird auch als virtuelle Elementspuren bezeichnet, da spezielle Mehrfachdaten wie Klartext, Symbole, Zeichen, Fragmente digitaler Elemente, Audio, Film, Offline-Repräsentationen oder -Objekte, Verschlüsselung, Codesprache und andere Formatierungsformen verarbeitet werden. Die standardmäßigen 8 Aufzeichnungsspuren eignen sich für die separate Aufzeichnung reiner (grober) Daten und spezifischer Merkmale im Bildungs- und Wissenschaftsbereich. Die Aufzeichnungsspuren können auch für fortgeschrittene Techniken im Satelliten- und Radio(wellen)bereich verwendet werden. Der CF-44 IaC Communicator eignet sich sowohl für Hobbyisten als auch für Profis: Da der Mechanismus für die Signalverarbeitung entwickelt wurde, kann mit allen möglichen Elementformen experimentiert werden. Verfolgen Sie eine einzelne Spur oder kombinieren Sie eine oder mehrere Spuren gleichzeitig. Speichern und analysieren Sie die Daten anschließend. Er eignet sich auch für die (offene) Plattform OSR Web in einer ruhigen Umgebung, unter anderem für die Konzepterstellung, erweitertes Instant Messaging und die professionelle Kommunikation mit Einzelpersonen oder Gruppen in einem geschlossenen Raum. Der CF-44 IaC Communicator ermöglicht die Integration: Prüfen Sie, ob Ihr eigenes Design mit diesem Modell kompatibel ist.

Die acht Aufzeichnungsspuren ermöglichen verschiedene Verschlüsselungsmethoden zur Sicherung Ihres Produkts. Verfolgen Sie grafisch, wie Daten erfasst, verarbeitet und für Unbefugte unlesbar gemacht werden. Teilen Sie Inhalte in einem lesbaren Format mit einem Netzwerk. Nutzen Sie Elemente, um Ihre Daten zusätzlich zu schützen. Dank der 1–15 Sicherheitsmethoden eignet sich dieses Produkt hervorragend für den strengeren privaten Gebrauch. Die integrierten Datenschutzeinstellungen bieten Ihnen viele Möglichkeiten, um branchenübergreifend zu starten! Dieses Produkt ist teilweise mit IMS Message kompatibel.

Veri ve öğeleri kaydetmek için 8 - 16 - 24 Kayıt Parçası. Bu konsept, düz metin, semboller, karakterler, dijital öğelerin parçaları, ses, film, çevrimdışı fiziksel temsiller veya nesneler, şifreleme, kod dili ve diğer biçimlendirme biçimleri gibi özel çoklu verilerin işlenmesi nedeniyle Sanal Öğe Parçaları olarak da adlandırılır. Standart 8 kayıt parçası, eğitim ve bilim sektöründe saf (kaba) verileri ve belirli özellikleri ayrı ayrı kaydetmek için uygundur. Kayıt parçaları ayrıca uydu ve radyo (dalgalar) alanındaki gelişmiş teknikler için de kullanılabilir. CF-44 IaC İletişim Cihazı hobiciler ve profesyoneller tarafından kullanılabilir: mekanizma sinyalleri işlemek için geliştirildiğinden, her türlü öğe biçimiyle deney yapılabilir. Tek bir parçayı takip edin veya aynı anda bir veya daha fazla parçayı birleştirin. Ardından bu verileri depolayın ve daha sonra inceleyin. Ayrıca, diğer şeylerin yanı sıra, kavramlar oluşturma, gelişmiş anlık mesajlaşma, kapalı bir alanda bireylerle veya gruplarla profesyonel iletişim için (açık) OSR Web platformu için sessiz bir ortamda uygun bir araç olabilir. CF-44 IaC Communicator entegrasyonu mümkün kılar: kendi tasarımınızın bu modelle çalışıp çalışmayacağını belirleyin.

- - - 8 kayıt izi, ürününüzü güvence altına almak için çeşitli şifreleme yöntemlerine izin verir. Verilerin nasıl yakalandığını, işlendiğini ve yetkisiz kişiler için nasıl okunamaz hale getirildiğini grafiksel bir gösterimde görün. Bir şeyi okunabilir bir biçimde bir ağla paylaşın. Verilerinizi daha da güvence altına almak için öğeleri kullanın. Daha katı bir özel kullanım için, 1 - 15 güvenlik yöntemi sayesinde bu ürün son derece uygundur. Dahili gizlilik ayarlarıyla, bir endüstri türü içinde bir şeye başlamak için evde çok şeyiniz olur! Bu ürün kısmen IMS Mesajı ile birleştirilmiştir.

Las pistas de grabación de 8, 16 y 24 bits permiten registrar datos y elementos. Este concepto también se denomina "Pistas de Elementos Virtuales" debido al procesamiento de múltiples datos especiales, como texto plano, símbolos, caracteres, fragmentos de elementos digitales, audio, películas, representaciones físicas u objetos sin conexión, cifrado, lenguaje de código y otros formatos. Las 8 pistas de grabación estándar son adecuadas para la grabación por separado de datos puros (basados) y características específicas en el sector educativo y científico. También se pueden utilizar para técnicas avanzadas en el campo de la radio y la televisión por satélite. El comunicador CF-44 IaC es ideal tanto para aficionados como para profesionales: gracias a su mecanismo desarrollado para el procesamiento de señales, se puede experimentar con todo tipo de elementos. Se puede seguir una sola pista o combinar una o más simultáneamente. Posteriormente, se pueden almacenar y analizar los datos. También es un medio adecuado para la plataforma web OSR (abierta) en un entorno silencioso para, entre otras cosas, la creación de conceptos, la mensajería instantánea avanzada y la comunicación profesional con personas o grupos en un espacio cerrado. El comunicador CF-44 IaC permite la integración: determine si su diseño es compatible con este modelo.

- - - Las 8 pistas de grabación permiten diversos métodos de cifrado para proteger su producto. Vea en una representación gráfica cómo se capturan, procesan y hacen ilegibles los datos para personas no autorizadas. Comparta información en una red en un formato legible. Utilice elementos para proteger aún más sus datos. Para un uso privado más estricto, este producto es ideal gracias a sus 1 a 15 métodos de seguridad. Con la configuración de privacidad integrada, ¡dispone de un amplio abanico de funciones para iniciarse en cualquier sector! Este producto se integra parcialmente con IMS Message.

Les 8, 16 et 24 pistes d'enregistrement permettent d'enregistrer des données et des éléments. Ce concept est également appelé « pistes d'éléments virtuels » en raison du traitement de données spécifiques telles que du texte brut, des symboles, des caractères, des fragments d'éléments numériques, des données audio, des films, des représentations physiques ou des objets hors ligne, le cryptage, le langage codé et d'autres formes de formatage. Les 8 pistes d'enregistrement standard conviennent à l'enregistrement séparé de données pures (grossières) et de caractéristiques spécifiques dans les secteurs éducatif et scientifique. Elles peuvent également être utilisées pour des techniques avancées dans le domaine des satellites et des ondes radio. Le communicateur IaC CF-44 convient aux amateurs comme aux professionnels : grâce à son mécanisme conçu pour le traitement des signaux, il est possible d'expérimenter avec toutes sortes d'éléments. Suivez une seule piste ou combinez-en une ou plusieurs simultanément. Stockez ensuite ces données et étudiez-les ultérieurement. Il peut également être utilisé sur la plateforme (ouverte) OSR Web dans un environnement silencieux, notamment pour la création de concepts, la messagerie instantanée avancée et la communication professionnelle avec des individus ou des groupes en espace clos. Le communicateur IaC CF-44 permet l'intégration : déterminez si votre propre conception est compatible avec ce modèle.

- - - Les 8 pistes d'enregistrement permettent différentes méthodes de chiffrement pour sécuriser votre produit. Visualisez graphiquement comment les données sont capturées, traitées et rendues illisibles pour les personnes non autorisées. Partagez des données sur un réseau dans un format lisible. Utilisez des éléments pour renforcer la sécurité de vos données. Pour une utilisation privée plus stricte, ce produit est particulièrement adapté, grâce à ses 1 à 15 méthodes de sécurité. Grâce aux paramètres de confidentialité intégrés, vous disposez de toutes les ressources nécessaires pour démarrer dans un secteur d'activité spécifique ! Ce produit est partiellement compatible avec IMS Message.

Le 8 - 16 - 24 tracce di registrazione per la registrazione di dati ed elementi. Questo concetto è anche chiamato "Virtual Element Tracks" (Tracce di Elementi Virtuali) per l'elaborazione di dati multipli speciali come testo normale, simboli, caratteri, frammenti di elementi digitali, audio, filmati, rappresentazioni fisiche o oggetti offline, crittografia, linguaggio di programmazione e altre forme di formattazione. Le 8 tracce di registrazione standard sono adatte per la registrazione separata di dati puri (grezzi) e caratteristiche specifiche nel settore educativo e scientifico. Le tracce di registrazione possono essere utilizzate anche per tecniche avanzate nel campo delle onde radio e satellitari. Il comunicatore IaC CF-44 può essere utilizzato sia da hobbisti che da professionisti: poiché il meccanismo è sviluppato per l'elaborazione dei segnali, è possibile sperimentare con tutti i tipi di forme di elementi. È possibile seguire una singola traccia o combinarne una o più contemporaneamente. Quindi memorizzare questi dati e studiarli in seguito. Può anche essere un mezzo adatto per la piattaforma (aperta) OSR Web in un ambiente silenzioso per, tra le altre cose, creare concetti, messaggistica istantanea avanzata e comunicazione professionale con individui o gruppi in uno spazio chiuso. Il comunicatore IaC CF-44 consente l'integrazione: verifica se il tuo progetto è compatibile con questo modello.

- - - Le 8 tracce di registrazione consentono diversi metodi di crittografia per proteggere il tuo prodotto. Osserva in una rappresentazione grafica come i dati vengono acquisiti, elaborati e resi illeggibili a persone non autorizzate. Condividi qualcosa in rete in un formato leggibile. Utilizza elementi per proteggere ulteriormente i tuoi dati. Per un utilizzo privato più rigoroso, questo prodotto è estremamente adatto, grazie ai suoi 1-15 metodi di sicurezza. Grazie alle impostazioni di privacy integrate, hai a disposizione moltissime risorse interne per iniziare a lavorare in un determinato settore! Questo prodotto è parzialmente integrato con IMS Message.

8 - 16 - 24 ścieżek nagrywania do nagrywania danych i elementów. Ta koncepcja jest również nazywana wirtualnymi ścieżkami elementów ze względu na przetwarzanie specjalnych wielokrotnych danych, takich jak zwykły tekst, symbole, znaki, fragmenty elementów cyfrowych, dźwięk, film, offline'owe reprezentacje fizyczne lub obiekty, szyfrowanie, język kodowy i inne formy formatowania. Standardowe 8 ścieżek nagrywania nadaje się do oddzielnego nagrywania czystych (grubych) danych i określonych cech w sektorze edukacyjnym i naukowym. Ścieżki nagrywania mogą być również wykorzystywane do zaawansowanych technik w dziedzinie satelity i radia (fale). Komunikator CF-44 IaC może być używany przez hobbystów i profesjonalistów: ponieważ mechanizm jest opracowany do przetwarzania sygnałów, można eksperymentować ze wszystkimi rodzajami form elementów. Podążaj pojedynczą ścieżką lub łącz jedną lub więcej ścieżek jednocześnie. Następnie przechowuj te dane i badaj je później. Może być również odpowiednim środkiem dla (otwartej) platformy OSR Web w cichym otoczeniu, między innymi do tworzenia koncepcji, zaawansowanej obsługi wiadomości błyskawicznych, profesjonalnej komunikacji z osobami lub grupami w zamkniętej przestrzeni. Komunikator CF-44 IaC umożliwia integrację: określ, czy Twój własny projekt może współpracować z tym modelem.

- - - 8 ścieżek nagrywania umożliwia różne metody szyfrowania w celu zabezpieczenia produktu. Zobacz na graficznej reprezentacji, w jaki sposób dane są przechwytywane, przetwarzane i uniemożliwiane osobom nieupoważnionym. Udostępnij coś w sieci w czytelnym formacie. Użyj elementów, aby dodatkowo zabezpieczyć swoje dane. W przypadku bardziej rygorystycznego użytku prywatnego ten produkt jest niezwykle odpowiedni, dzięki 1 - 15 metodom bezpieczeństwa. Dzięki wbudowanym ustawieniom prywatności, masz wiele do zrobienia, aby rozpocząć pracę nad czymś w ramach danego rodzaju branży! Ten produkt jest częściowo połączony z komunikatorem IMS.

8 - 16 - 24 записващи писти за запис на данни и елементи. Тази концепция се нарича още Виртуални елементни писти заради обработката на специални множество данни, като например обикновен текст, символи, знаци, фрагменти от цифрови елементи, аудио, филми, офлайн физически представяния или обекти, криптиране, кодов език и други форми на форматиране. Стандартните 8 записващи писти са подходящи за отделно записване на чисти (груби) данни и специфични характеристики в образователния и научния сектор. Записващите писти могат да се използват и за усъвършенствани техники в областта на сателитите и радиото (вълните). Комуникаторът CF-44 IaC може да се използва както от любители, така и от професионалисти: тъй като механизмът е разработен за обработка на сигнали, може да се експериментира с всякакви форми на елементи. Следвайте една писта или комбинирайте една или повече писти едновременно. След това съхранявайте тези данни и ги изучавайте впоследствие. Той може да бъде и подходящо средство за (отворената) платформа OSR Web в тиха среда, наред с други неща, за създаване на концепции, усъвършенствани незабавни съобщения, професионална комуникация с хора или групи в затворено пространство. Комуникаторът CF-44 IaC позволява интеграция: определете дали вашият собствен дизайн може да работи с този модел.

- - - 8-те записващи писти позволяват различни методи за криптиране, за да защитят вашия продукт. Вижте графично как данните се събират, обработват и правят нечетливи за неупълномощени лица. Споделете нещо с мрежа в четлив формат. Използвайте елементи за допълнителна защита на вашите данни. За по-строга лична употреба този продукт е изключително подходящ, благодарение на методите за сигурност от 1 до 15. С вградените настройки за поверителност, човек има много възможности, за да започне нещо в дадена индустрия! Този продукт е частично комбиниран с IMS Message.

Обяснение VER Виртуални елементи Пътища (8 - 16 - 24 Записващи пътеки за усъвършенствани незабавни съобщения)

8 - 16 - 24 trake za snimanje podataka i elemenata. Ovaj koncept se naziva i virtualne trake elemenata zbog obrade posebnih višestrukih podataka kao što su običan tekst, simboli, znakovi, fragmenti digitalnih elemenata, audio, film, izvanmrežni fizički prikazi ili objekti, šifriranje, kodni jezik i drugi oblici formatiranja. Standardnih 8 traka za snimanje prikladno je za odvojeno snimanje čistih (grubih) podataka i specifičnih karakteristika u obrazovnom i znanstvenom sektoru. Trake za snimanje mogu se koristiti i za napredne tehnike u području satelita i radija (valova). CF-44 IaC komunikator mogu koristiti hobisti i profesionalci: budući da je mehanizam razvijen za obradu signala, može se eksperimentirati sa svim vrstama oblika elemenata. Pratite jednu traku ili kombinirajte jednu ili više traka istovremeno. Zatim pohranite ove podatke i naknadno ih proučavajte. Također može biti prikladno sredstvo za (otvorenu) platformu OSR Web u tihom okruženju za, između ostalog, stvaranje koncepata, napredno razmjenu trenutnih poruka, profesionalnu komunikaciju s pojedincima ili grupama u zatvorenom prostoru. CF-44 IaC komunikator omogućuje integraciju: odredite može li vaš vlastiti dizajn raditi s ovim modelom.

- - - 8 zapisa omogućuje različite metode šifriranja kako bi se osigurao vaš proizvod. Pogledajte u grafičkom prikazu kako se podaci snimaju, obrađuju i čine nečitljivima za neovlaštene osobe. Podijelite nešto s mrežom u čitljivom formatu. Koristite elemente za dodatnu zaštitu svojih podataka. Za strožu privatnu upotrebu, ovaj je proizvod izuzetno prikladan zahvaljujući sigurnosnim metodama od 1 do 15. S ugrađenim postavkama privatnosti, imate puno toga za započeti s nečim unutar određene industrije! Ovaj je proizvod djelomično kombiniran s IMS porukama.

8 - 16 - 24 trake za snimanje podataka i elemenata. Ovaj koncept se naziva i virtuelne trake elemenata zbog obrade posebnih višestrukih podataka kao što su običan tekst, simboli, znakovi, fragmenti digitalnih elemenata, audio, film, vanmrežni fizički prikazi ili objekti, enkripcija, kodni jezik i drugi oblici formatiranja. Standardnih 8 traka za snimanje pogodne su za odvojeno snimanje čistih (grubih) podataka i specifičnih karakteristika u obrazovnom i naučnom sektoru. Trake za snimanje mogu se koristiti i za napredne tehnike u oblasti satelita i radija (talasa). CF-44 IaC komunikator mogu koristiti i hobisti i profesionalci: budući da je mehanizam razvijen za obradu signala, može se eksperimentisati sa svim vrstama oblika elemenata. Pratite jednu traku ili kombinujte jednu ili više traka istovremeno. Zatim pohranite ove podatke i kasnije ih proučavajte. Također može biti pogodno sredstvo za (otvorenu) platformu OSR Web u tihom okruženju za, između ostalog, kreiranje koncepata, napredno razmjenu trenutnih poruka, profesionalnu komunikaciju sa pojedincima ili grupama u zatvorenom prostoru. CF-44 IaC komunikator omogućava integraciju: odredite da li vaš vlastiti dizajn može raditi s ovim modelom.

- - - 8 traka za snimanje omogućava različite metode šifriranja kako bi se osigurao vaš proizvod. Pogledajte u grafičkom prikazu kako se podaci snimaju, obrađuju i čine nečitljivim za neovlaštene osobe. Podijelite nešto s mrežom u čitljivom formatu. Koristite elemente za dodatnu zaštitu vaših podataka. Za strožiju privatnu upotrebu, ovaj proizvod je izuzetno pogodan, zahvaljujući sigurnosnim metodama od 1 do 15. S ugrađenim postavkama privatnosti, imate mnogo toga za započeti s nečim unutar određene vrste industrije! Ovaj proizvod je djelomično kombiniran s IMS porukama.

8 - 16 - 24 дорожек записи для записи данных и элементов. Эта концепция также называется виртуальными дорожками элементов из-за обработки специальных множественных данных, таких как простой текст, символы, знаки, фрагменты цифровых элементов, аудио, фильм, автономные физические представления или объекты, шифрование, язык кода и другие формы форматирования. Стандартные 8 дорожек записи подходят для раздельной записи чистых (грубых) данных и определенных характеристик в образовательном и научном секторе. Дорожки записи также могут использоваться для передовых технологий в области спутниковой и радио (волн). Коммуникатор CF-44 IaC может использоваться любителями и профессионалами: поскольку механизм разработан для обработки сигналов, можно экспериментировать со всеми видами форм элементов. Следуйте за одной дорожкой или объединяйте одну или несколько дорожек одновременно. Затем сохраняйте эти данные и изучайте их впоследствии. Он также может быть подходящим средством для (открытой) платформы OSR Web в тихой среде для, среди прочего, создания концепций, расширенного обмена мгновенными сообщениями, профессионального общения с отдельными лицами или группами в закрытом пространстве. Коммуникатор CF-44 IaC обеспечивает интеграцию: определите, может ли ваш собственный дизайн работать с этой моделью.

- - - 8 дорожек записи позволяют использовать различные методы шифрования для защиты вашего продукта. Посмотрите на графическом представлении, как данные захватываются, обрабатываются и становятся нечитаемыми для неавторизованных лиц. Поделитесь чем-либо с сетью в читаемом формате. Используйте элементы для дополнительной защиты ваших данных. Для более строгого частного использования этот продукт чрезвычайно подходит благодаря 1–15 методам безопасности. Благодаря встроенным настройкам конфиденциальности у вас будет много возможностей для начала работы в отрасли! Этот продукт частично объединен с IMS Message.

8 - 16 - 24 rögzítési sáv adatok és elemek rögzítésére. Ezt a koncepciót virtuális elemsávoknak is nevezik, mivel speciális többszörös adatokat, például sima szöveget, szimbólumokat, karaktereket, digitális elemek töredékeit, hanganyagokat, filmeket, offline fizikai reprezentációkat vagy objektumokat, titkosítást, kódnyelvet és egyéb formázási formákat dolgoz fel. A standard 8 rögzítési sáv alkalmas tiszta (durva) adatok és specifikus jellemzők külön rögzítésére az oktatási és tudományos szektorban. A rögzítési sávok a műholdak és a rádió (hullámok) területén alkalmazott fejlett technikákhoz is használhatók. A CF-44 IaC kommunikátort amatőrök és a szakemberek egyaránt használhatják: mivel a mechanizmust jelek feldolgozására fejlesztették ki, mindenféle elemformával kísérletezhetünk. Kövessünk egyetlen sávot, vagy kombináljunk egy vagy több sávot egyszerre. Ezután tároljuk ezeket az adatokat, és utána tanulmányozzuk. Alkalmas eszköz lehet a (nyílt) OSR Web platformon is csendes környezetben, többek között koncepciók készítéséhez, fejlett azonnali üzenetküldéshez, professzionális kommunikációhoz egyénekkel vagy csoportokkal zárt térben. A CF-44 IaC kommunikátor lehetővé teszi az integrációt: állapítsa meg, hogy a saját terve kompatibilis-e ezzel a modellel.

- - - A 8 felvételi sáv különféle titkosítási módszereket tesz lehetővé a termék biztonságossá tételéhez. Grafikusan ábrázolva tekintse meg, hogyan rögzíti, dolgozza fel és teszi olvashatatlanná az adatokat jogosulatlan személyek számára. Osszon meg valamit egy hálózaton olvasható formátumban. Használjon elemeket az adatai további védelméhez. Szigorúbb magáncélú felhasználáshoz ez a termék rendkívül alkalmas az 1-15 biztonsági módszernek köszönhetően. A beépített adatvédelmi beállításokkal sok minden otthonról elvégezhető, hogy valamivel elkezdjen foglalkozni egy adott iparágban! Ez a termék részben IMS Message-el kombinálva van.

Piste de înregistrare 8 - 16 - 24 pentru înregistrarea datelor și elementelor. Acest concept este numit și Piste de Elemente Virtuale datorită procesării mai multor date speciale, cum ar fi text simplu, simboluri, caractere, fragmente de elemente digitale, audio, film, reprezentări fizice sau obiecte offline, criptare, limbaj de cod și alte forme de formatare. Cele 8 piste de înregistrare standard sunt potrivite pentru înregistrarea separată a datelor pure (grosiere) și a caracteristicilor specifice în sectorul educațional și științific. Pistele de înregistrare pot fi utilizate și pentru tehnici avansate în domeniul satelitului și radioului (unde). Comunicatorul CF-44 IaC poate fi utilizat atât de amatori, cât și de profesioniști: deoarece mecanismul este dezvoltat pentru procesarea semnalelor, se pot experimenta cu tot felul de forme de elemente. Urmați o singură pistă sau combinați una sau mai multe piste în același timp. Apoi stocați aceste date și studiați-le ulterior. De asemenea, poate fi un mijloc potrivit pentru platforma (deschisă) OSR Web într-un mediu liniștit, printre altele, pentru crearea de concepte, mesagerie instantanee avansată, comunicare profesională cu indivizi sau grupuri într-un spațiu închis. Comunicatorul CF-44 IaC permite integrarea: determinați dacă propriul design poate funcționa cu acest model.

- - - Cele 8 piste de înregistrare permit diverse metode de criptare pentru a vă securiza produsul. Vedeți într-o reprezentare grafică cum datele sunt capturate, procesate și făcute ilizibile pentru persoanele neautorizate. Partajați ceva cu o rețea într-un format lizibil. Folosiți elemente pentru a vă securiza și mai mult datele. Pentru o utilizare privată mai strictă, acest produs este extrem de potrivit, datorită metodelor de securitate 1 - 15. Cu setările de confidențialitate încorporate, aveți multe la dispoziție pentru a începe cu ceva într-un anumit tip de industrie! Acest produs este parțial combinat cu IMS Message.

8 - 16 - 24 nahrávacích stop pro záznam dat a prvků. Tento koncept se také nazývá virtuální stopy prvků kvůli zpracování speciálních více dat, jako je prostý text, symboly, znaky, fragmenty digitálních prvků, zvuk, film, offline fyzické reprezentace nebo objekty, šifrování, kódový jazyk a další formy formátování. Standardních 8 nahrávacích stop je vhodných pro samostatný záznam čistých (hrubých) dat a specifických charakteristik ve vzdělávacím a vědeckém sektoru. Záznamové stopy lze také použít pro pokročilé techniky v oblasti satelitů a rádia (vln). Komunikátor CF-44 IaC mohou používat amatéři i profesionálové: protože mechanismus je vyvinut pro zpracování signálů, lze experimentovat se všemi druhy forem prvků. Sledujte jednu stopu nebo kombinujte jednu či více stop současně. Poté tato data uložte a následně je studujte. Může být také vhodným prostředkem pro (otevřenou) platformu OSR Web v tichém prostředí, mimo jiné pro vytváření konceptů, pokročilé instant messaging, profesionální komunikaci s jednotlivci nebo skupinami v uzavřeném prostoru. Komunikátor CF-44 IaC umožňuje integraci: zjistěte, zda váš vlastní návrh může s tímto modelem fungovat.

- - - 8 nahrávacích stop umožňuje různé metody šifrování pro zabezpečení vašeho produktu. Podívejte se v grafickém znázornění, jak jsou data zachycována, zpracovávána a znečišťována pro neoprávněné osoby. Sdílejte něco se sítí v čitelném formátu. Použijte prvky pro další zabezpečení vašich dat. Pro přísnější soukromé použití je tento produkt mimořádně vhodný díky bezpečnostním metodám 1–15. Díky vestavěnému nastavení soukromí máte spoustu možností pro zahájení něčeho v rámci určitého odvětví! Tento produkt je částečně kombinován s IMS Message.

8 - 16 - 24 nahrávacích stôp na nahrávanie údajov a prvkov. Tento koncept sa tiež nazýva virtuálne stopy prvkov kvôli spracovaniu špeciálnych viacerých údajov, ako je obyčajný text, symboly, znaky, fragmenty digitálnych prvkov, zvuk, film, offline fyzické reprezentácie alebo objekty, šifrovanie, kódový jazyk a iné formy formátovania. Štandardných 8 nahrávacích stôp je vhodných na samostatné nahrávanie čistých (hrubých) údajov a špecifických charakteristík vo vzdelávacom a vedeckom sektore. Nahrávacie stopy sa dajú použiť aj pre pokročilé techniky v oblasti satelitov a rádia (vĺn). Komunikátor CF-44 IaC môžu používať amatérski aj profesionálni používatelia: pretože mechanizmus je vyvinutý na spracovanie signálov, je možné experimentovať so všetkými druhmi foriem prvkov. Sledujte jednu stopu alebo kombinujte jednu alebo viac stôp súčasne. Tieto údaje potom uložte a následne ich študujte. Môže byť tiež vhodným prostriedkom pre (otvorenú) platformu OSR Web v tichom prostredí, okrem iného na vytváranie konceptov, pokročilé okamžité správy, profesionálnu komunikáciu s jednotlivcami alebo skupinami v uzavretom priestore. Komunikátor CF-44 IaC umožňuje integráciu: zistite, či váš vlastný návrh môže s týmto modelom fungovať.

- - - 8 nahrávacích stôp umožňuje rôzne metódy šifrovania na zabezpečenie vášho produktu. Pozrite si grafické znázornenie, ako sa údaje zachytávajú, spracovávajú a znemožňujú čitateľnosť pre neoprávnené osoby. Zdieľajte niečo so sieťou v čitateľnom formáte. Použite prvky na ďalšie zabezpečenie svojich údajov. Pre prísnejšie súkromné použitie je tento produkt mimoriadne vhodný vďaka bezpečnostným metódam 1 – 15. Vďaka vstavaným nastaveniam ochrany osobných údajov máte veľa možností na začatie niečoho v rámci odvetvia! Tento produkt je čiastočne kombinovaný s IMS Message.

8-16-24 snemalnih sledi za snemanje podatkov in elementov. Ta koncept se imenuje tudi virtualne sledi elementov zaradi obdelave posebnih več podatkov, kot so navadno besedilo, simboli, znaki, fragmenti digitalnih elementov, zvok, film, fizične predstavitve ali objekti brez povezave, šifriranje, kodni jezik in druge oblike oblikovanja. Standardnih 8 snemalnih sledi je primernih za ločeno snemanje čistih (grobih) podatkov in specifičnih značilnosti v izobraževalnem in znanstvenem sektorju. Snemalne sledi se lahko uporabljajo tudi za napredne tehnike na področju satelitov in radia (valov). Komunikator CF-44 IaC lahko uporabljajo tako hobisti kot profesionalci: ker je mehanizem razvit za obdelavo signalov, lahko eksperimentirate z vsemi vrstami oblik elementov. Sledite eni sledi ali hkrati združite eno ali več sledi. Nato shranite te podatke in jih pozneje preučite. Lahko je tudi primerno sredstvo za (odprto) platformo OSR Web v mirnem okolju, med drugim za ustvarjanje konceptov, napredno neposredno sporočanje, profesionalno komunikacijo s posamezniki ali skupinami v zaprtem prostoru. Komunikator CF-44 IaC omogoča integracijo: ugotovite, ali vaša lastna zasnova deluje s tem modelom.

- - - 8 snemalnih poti omogoča različne metode šifriranja za zaščito vašega izdelka. V grafični predstavitvi si oglejte, kako se podatki zajemajo, obdelujejo in kako jih nepooblaščene osebe ne morejo brati. Delite nekaj z omrežjem v berljivi obliki. Uporabite elemente za dodatno zaščito svojih podatkov. Za strožjo zasebno uporabo je ta izdelek izjemno primeren zaradi varnostnih metod od 1 do 15. Z vgrajenimi nastavitvami zasebnosti imate veliko možnosti za začetek dela v določeni panogi! Ta izdelek je delno kombiniran s storitvijo IMS Message.

8 - 16 - 24 upptökuslóðir fyrir upptöku gagna og þátta. Þetta hugtak er einnig kallað sýndarþáttaslóðir vegna vinnslu sérstakra margvíslegra gagna eins og venjulegs texta, tákna, stafa, brota af stafrænum þáttum, hljóði, kvikmyndum, ótengdum efnislegum framsetningum eða hlutum, dulkóðun, kóðamáli og öðrum gerðum sniðs. Staðlaðar 8 upptökuslóðir henta til að taka upp hrein (gróf) gögn og sértæk einkenni sérstaklega í mennta- og vísindageiranum. Upptökuslóðirnar geta einnig verið notaðar fyrir háþróaða tækni á sviði gervihnatta og útvarps (bylgna). CF-44 IaC samskiptatækið getur verið notað af áhugamönnum og fagfólki: þar sem kerfið er þróað til að vinna úr merkjum er hægt að gera tilraunir með alls kyns gerðir þátta. Fylgdu einni slóð eða sameinaðu eina eða fleiri slóðir á sama tíma. Geymdu síðan þessi gögn og skoðaðu þau síðar. Það getur einnig verið hentug leið fyrir (opna) vettvanginn OSR Web í rólegu umhverfi til, meðal annars, að skapa hugmyndir, háþróaða skyndiskilaboð, fagleg samskipti við einstaklinga eða hópa í lokuðu rými. CF-44 IaC samskiptatækið gerir kleift að samþætta: ákvarðaðu hvort þín eigin hönnun geti virkað með þessari gerð.

- - - Átta upptökuslóðir leyfa ýmsar dulkóðunaraðferðir til að tryggja vöruna þína. Sjáðu í myndrænni framsetningu hvernig gögn eru tekin, unnin og gerð ólæsileg fyrir óviðkomandi. Deildu einhverju með neti á læsilegu sniði. Notaðu þætti til að tryggja gögnin þín enn frekar. Fyrir strangari einkanotkun hentar þessi vara afar vel, þökk sé 1 - 15 öryggisaðferðum. Með innbyggðum persónuverndarstillingum hefur maður mikið innanhúss til að byrja með eitthvað innan ákveðinnar atvinnugreinar! Þessi vara er að hluta til sameinuð IMS Message.

8 - 16 - 24 inspelningsspår för inspelning av data och element. Detta koncept kallas även virtuella elementspår på grund av bearbetningen av speciella multidata såsom vanlig text, symboler, tecken, fragment av digitala element, ljud, film, fysiska representationer eller objekt offline, kryptering, kodspråk och andra former av formatering. De 8 standardinspelningsspåren är lämpliga för separat inspelning av rena (grov) data och specifika egenskaper inom utbildnings- och vetenskapssektorn. Inspelningsspåren kan också användas för avancerade tekniker inom satellit och radio (vågor). CF-44 IaC Communicator kan användas av hobbyister och yrkesverksamma: eftersom mekanismen är utvecklad för att bearbeta signaler kan man experimentera med alla möjliga former av element. Följ ett enda spår eller kombinera ett eller flera spår samtidigt. Lagra sedan dessa data och studera dem efteråt. Det kan också vara ett lämpligt medel för den (öppna) plattformen OSR Web i en tyst miljö för bland annat att skapa koncept, avancerad snabbmeddelanden, professionell kommunikation med individer eller grupper i ett slutet utrymme. CF-44 IaC Communicator möjliggör integration: avgör om din egen design kan fungera med den här modellen.

- - - De 8 inspelningsspåren möjliggör olika krypteringsmetoder för att säkra din produkt. Se i en grafisk representation hur data samlas in, bearbetas och görs oläslig för obehöriga. Dela något med ett nätverk i ett läsbart format. Använd element för att ytterligare säkra dina data. För en mer strikt privat användning är denna produkt extremt lämplig tack vare de 1–15 säkerhetsmetoderna. Med de inbyggda sekretessinställningarna har man mycket internt för att komma igång med något inom en typ av bransch! Denna produkt är delvis kombinerad med IMS Message.

Förklaring VER Virtuella elementspår (8 - 16 - 24 inspelningsspår för avancerad snabbmeddelanden)

8 - 16 - 24 opptaksspor for opptak av data og elementer. Dette konseptet kalles også virtuelle elementspor på grunn av behandlingen av spesielle multiple data som ren tekst, symboler, tegn, fragmenter av digitale elementer, lyd, film, fysiske representasjoner eller objekter offline, kryptering, kodespråk og andre former for formatering. Standard 8 opptaksspor er egnet for separat opptak av rene (grov) data og spesifikke egenskaper innen utdannings- og vitenskapssektoren. Opptakssporene kan også brukes til avanserte teknikker innen satellitt og radio (bølger). CF-44 IaC Communicator kan brukes av hobbybrukere og profesjonelle: fordi mekanismen er utviklet for behandling av signaler, kan man eksperimentere med alle slags former for elementer. Følg et enkelt spor eller kombiner ett eller flere spor samtidig. Lagre deretter disse dataene og studere dem etterpå. Det kan også være et passende middel for den (åpne) plattformen OSR Web i et stille miljø for blant annet å lage konsepter, avansert direktemeldinger, profesjonell kommunikasjon med enkeltpersoner eller grupper i et lukket rom. CF-44 IaC-kommunikatoren muliggjør integrering: avgjør om ditt eget design kan fungere med denne modellen.

- - - De 8 opptakssporene tillater ulike krypteringsmetoder for å sikre produktet ditt. Se i en grafisk fremstilling hvordan data fanges opp, behandles og gjøres uleselige for uautoriserte personer. Del noe med et nettverk i et lesbart format. Bruk elementer for å sikre dataene dine ytterligere. For en strengere privat bruk er dette produktet ekstremt egnet, takket være 1–15 sikkerhetsmetoder. Med de innebygde personverninnstillingene har man mye internt for å komme i gang med noe innenfor en type bransje! Dette produktet er delvis kombinert med IMS Message.

De 8 - 16 - 24 optagespor til optagelse af data og elementer. Dette koncept kaldes også virtuelle elementspor på grund af behandlingen af specielle multidata såsom almindelig tekst, symboler, tegn, fragmenter af digitale elementer, lyd, film, offline fysiske repræsentationer eller objekter, kryptering, kodesprog og andre former for formatering. De standard 8 optagespor er velegnede til separat optagelse af rene (grov) data og specifikke karakteristika inden for uddannelses- og videnskabssektoren. Optagesporene kan også bruges til avancerede teknikker inden for satellit og radio (bølger). CF-44 IaC Communicator kan bruges af hobbyister og professionelle: fordi mekanismen er udviklet til behandling af signaler, kan man eksperimentere med alle mulige former for elementer. Følg et enkelt spor eller kombiner et eller flere spor på samme tid. Gem derefter disse data og studér dem bagefter. Det kan også være et passende middel til den (åbne) platform OSR Web i et roligt miljø til blandt andet at skabe koncepter, avanceret instant messaging, professionel kommunikation med enkeltpersoner eller grupper i et lukket rum. CF-44 IaC Communicator muliggør integration: afgør, om dit eget design kan fungere med denne model.

- - - De 8 optagespor giver mulighed for forskellige krypteringsmetoder til at sikre dit produkt. Se i en grafisk repræsentation, hvordan data indsamles, behandles og gøres ulæselige for uautoriserede personer. Del noget med et netværk i et læsbart format. Brug elementer til yderligere at sikre dine data. Til en mere streng privat brug er dette produkt yderst velegnet takket være de 1-15 sikkerhedsmetoder. Med de indbyggede privatlivsindstillinger har man meget internt for at komme i gang med noget inden for en type branche! Dette produkt er delvist kombineret med IMS Message.

8-16-24 tallennusraitaa datan ja elementtien tallentamiseen. Tätä konseptia kutsutaan myös virtuaalisiksi elementtiraidoiksi, koska ne käsittelevät useita erityisiä tietoja, kuten pelkkää tekstiä, symboleja, merkkejä, digitaalisten elementtien fragmentteja, ääntä, filmiä, offline-fyysisiä esitysmuotoja tai objekteja, salausta, koodikieltä ja muita muotoilumuotoja. Vakiomalliset 8 tallennusraitaa soveltuvat puhtaan (karkean) datan ja erityisominaisuuksien erilliseen tallentamiseen koulutus- ja tiedesektorilla. Tallennusraitoja voidaan käyttää myös edistyneisiin tekniikoihin satelliitti- ja radioalalla (aallot). CF-44 IaC Communicatoria voivat käyttää sekä harrastajat että ammattilaiset: koska mekanismi on kehitetty signaalien käsittelyyn, voidaan kokeilla kaikenlaisia elementtejä. Seuraa yhtä raitaa tai yhdistä yksi tai useampi raita samanaikaisesti. Tallenna sitten tämä data ja tutki sitä myöhemmin. Se voi olla myös sopiva väline (avoimelle) OSR Web -alustalle hiljaisessa ympäristössä muun muassa konseptien luomiseen, edistyneeseen pikaviestintään ja ammatilliseen viestintään yksilöiden tai ryhmien kanssa suljetussa tilassa. CF-44 IaC -kommunikaattori mahdollistaa integroinnin: selvitä, toimiiko oma suunnittelusi tämän mallin kanssa.

- - - 8 tallennusraitaa mahdollistavat erilaisia salausmenetelmiä tuotteesi suojaamiseksi. Näe graafisessa esityksessä, miten tiedot tallennetaan, käsitellään ja tehdään lukukelvottomiksi luvattomille henkilöille. Jaa jotain verkon kanssa luettavassa muodossa. Käytä elementtejä tietojesi suojaamiseksi entisestään. Tiukempaan yksityiskäyttöön tämä tuote sopii erittäin hyvin 1–15 suojausmenetelmän ansiosta. Sisäänrakennettujen yksityisyysasetusten ansiosta sinulla on paljon omaa potentiaalia aloittaa jotain tietyn alan sisällä! Tämä tuote on osittain yhdistetty IMS Messageen.