Anyone who purchases a service

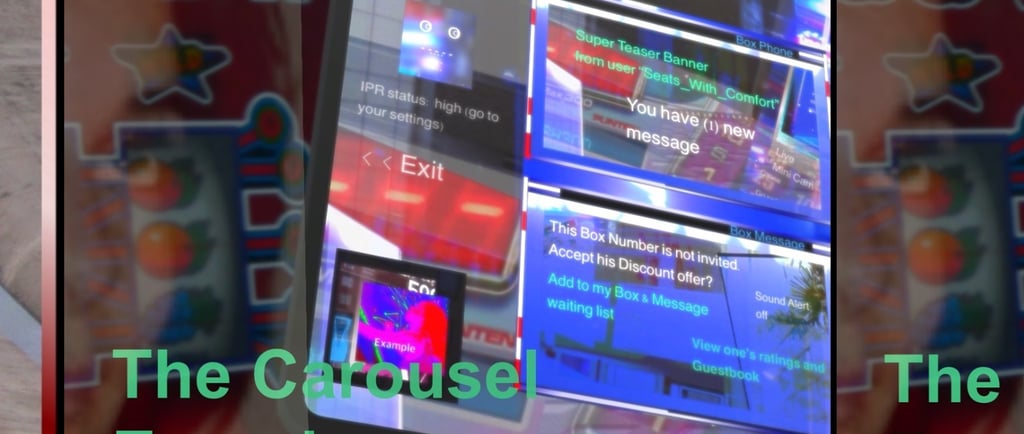

Carousel with Box Number

A private or business user can customize his special file in such a way that he gains full control over it: this practically means that he alone determines which IPR permission rights are set for the so-called myCode and the special password based on a certain technology method. An example is: a file with the title “My name” is tied to an added value, symbol or self-devised security mechanism. This could be a secret code, graphic representation or external 'code language' that is personal and no one else possesses it. In this way, the administrator hopes to make it even more difficult for others to gain unauthorized access. Anyone who wants to contact the other person or even gain access to a particular source must contact the user in question. - - - In daily life, as a resident you have to deal with the following (unless someone has no place of residence and knows how to hide from the outside world, but may be vulnerable to other influences): databases of companies and government institutions have almost all have to do with some kind of customer / client / debtor connection and other applications that are tied to someone's profile, customer ID or similar registration methods. This makes it possible to track, analyze, categorize or arrange the person in question in such a way that he or she cannot see what is happening (about him or her). This may not only be undesirable for the person(s) involved, but also unacceptable. This is because people do not know what is going on at a company, service or individual. Together with the internet browser, related websites and programs that people use for this purpose, they are able to collect data about their visitors. - - - Anyone who develops a product knows in advance that the customer is an important source of information and therefore responds to the needs of the same customer. That is why people are regularly confronted with various marketing techniques (sometimes with hidden 'decoys' such as Cookies from third parties and - to a lesser or greater extent - the sale of customer files (for which permission must be requested in some parts of the world) and receiving spam. Anyone who purchases a service often ends up straight in the system. A subscription that you choose and that you must cancel yourself (as far as this is possible within the conditions). One does not always read someone's policy with the small print. It is sometimes difficult to identify a culprit when, for example, a 'fake invoice' or debt was (apparently) caused by a 'ghost money claimant'. Especially when a professional-looking letter, email message or visitor to your front door tries to convince you that you is in the wrong. This is still an unclear aspect in the dark world of manipulation. - - - With myCode and sub-settings you can see which files you make visible. It is seen as a 'mirror' that reflects an image of the provider in the personal search system and makes it disappear just as easily at a time when it suits him/her. Content is a reflection here. It is set up in such a way that the owner would have to provide his (offline) secret codes to others in order to access something. Clicking on a link may not be possible or may be temporarily out of use. If you have a subscription, first look at someone's AdInfo. You therefore do not have to immediately ask the other person to have something undone. Typical examples at IaC Interface show why a brand is not compatible with its competitor. If this does go together, it will most likely occur with higher individual permission rights for which both parties have reached a certain agreement. This is very unusual within the carousel. Quite the opposite is seen: a target group is the most important for the provider instead of sharing something (e.g. security and reliability). You can find out exactly how this IPR system works under “What is IPR storage right actually? Use and develop this yourself.”

Een particuliere of zakelijke gebruiker kan zijn bijzonder bestand zo aanpassen dat hij zelf volledige controle hierover krijgt: dat betekent praktisch dat alleen hij bepaalt welke IPR-permissierechten zijn ingesteld voor het zogenoemde myCode en het speciale wachtwoord gebaseerd op een bepaalde technologie-methode. Een voorbeeld is: bestand met titel “Mijn naam” is gebonden aan een toegevoegde waarde, symbool of eigen bedacht beveiligings-mechanisme. Dat kan een geheime code, grafische voorstelling of externe ‘codetaal’ zijn die persoonlijk is en niemand anders in bezit heeft. Op deze wijze hoopt de administrator het voor anderen nog moeilijker te maken voor onbevoegde toegang. Wie toch de ander wilt contacteren of ook maar toegang tot een bepaalde bron wilt krijgen, dient degene de gebruiker in kwestie te contacteren. - - - In het dagelijks leven krijgt men als inwoner te maken met het volgende (tenzij iemand geen woon- of verblijfplaats heeft en zich schuil weet te houden voor de buitenwereld, maar mogelijk kwetsbaar voor overige invloeden): databanken van bedrijven en overheidsinstellingen hebben vrijwel allen te maken met een of andere koppeling van een klant / client / debiteur en andere toepassingen die gebonden zijn aan iemands profiel, klant-Id of soortgelijke registratiemethoden. Zo weet men de betreffende persoon mogelijk te volgen, te analyseren, categoriseren of zodanig te gerangschikken dat hij of zij niet kan zien wat zich (over hem of haar) afspeelt. Dit kan niet alleen voor de betrokkene(n) ongewenst zijn, maar tevens ook ontoelaatbaar. Dit komt omdat men niet weet wat er omgaat bij een bedrijf, dienst of individu. Samen met de internetbrowser, gerelateerde websites en programma’s die men hiervoor gebruikt, weet men data over zijn bezoekers te verzamelen. - - - Wie een product ontwikkelt, weet bij voorbaat dat de klant een belangrijke bron van informatie is en dan ook inspeelt op de behoeften van dezelfde klant. Daarom krijgt men geregeld te maken met diverse marketingstechnieken (met soms verborgen ‘lokkertjes’ zoals Cookies van derde partijen en - in mindere of meerdere mate - de verkoop van klantbestanden (waarvoor toestemming moet worden gevraagd in sommige delen van de wereld) en het ontvangen van spam. Wie een dienst afneemt, komt vaak regelrecht in het systeem terecht. Een abonnement dat u kiest en dat u deze zelf moet opzeggen (zover dit mogelijk is binnen de voorwaarden). Niet altijd leest men iemands beleid met de kleine lettertjes. Het is soms lastig een boosdoener aan te wijzen wanneer bijv. een ‘nepfactuur’ of schuld door een ‘spook geldeiser’ (schijnbaar) zou zijn veroorzaakt. Zeker wanneer een professioneel-ogende brief, emailbericht of bezoeker aan uw voordeur u ervan probeert te overtuigen dat u in het ongelijk zit. Nog steeds vormt dit weliswaar een onduidelijk aspect in de duistere wereld van manipulatie. - - - Met myCode en sub-instellingen kunt u kijken welke bestanden u zichtbaar maakt. Het wordt gezien als een ‘spiegel’ die een voorstelling van de aanbieder weergeeft in het persoonlijk zoeksysteem en deze net zo gemakkelijk weer laat verdwijnen op een moment wanneer het hem / haar uitkomt. Content is hier een weerspiegeling. Het is zo opgezet dat de eigenaar zijn (offline) geheime codes aan anderen zou moeten verstrekken om ergens bij te komen. Het aanklikken van een link kan misschien niet mogelijk zijn of tijdelijk buiten gebruik. Heeft u een abonnement, kijk eerst dan naar iemands AdInfo. U hoeft daarom niet de ander direkt te verzoeken om iets ongedaan te laten maken. Typische voorbeelden bij IaC Interface laten zien waarom een merk niet compatible is met de concurrent. Gaat dit wel samen, dan gebeurt dit hoogst waarschijnlijk met hogere individuele permissierechten waarvoor beide partijen een zeker akkoord hebben bereikt. Binnen de carousel is dit erg ongebruikelijk. Men ziet juist het tegenovergestelde: een doelgroep is voor de aanbieder het belangrijkst in plaats van iets te delen (bijv. beveiliging en betrouwbaarheid). Hoe dit IPR-systeem precies werkt, vindt u bij “Wat is IPR opslagrecht nu eigenlijk? Gebruik en ontwikkel dit zelf”.

Ein privater oder geschäftlicher Benutzer kann seine spezielle Datei so anpassen, dass er die volle Kontrolle darüber erhält: Das bedeutet praktisch, dass er allein bestimmt, welche IPR-Berechtigungsrechte für den sogenannten myCode und das spezielle Passwort basierend auf einer bestimmten Technologie festgelegt werden Methode. Ein Beispiel ist: Eine Datei mit dem Titel „Mein Name“ ist mit einem Mehrwert, einem Symbol oder einem selbst entwickelten Sicherheitsmechanismus verknüpft. Dabei kann es sich um einen Geheimcode, eine grafische Darstellung oder eine externe „Codesprache“ handeln, die persönlich ist und niemand sonst besitzt. Auf diese Weise möchte der Administrator es anderen noch schwerer machen, sich unbefugten Zugriff zu verschaffen. Wer mit der anderen Person Kontakt aufnehmen oder sich Zugang zu einer bestimmten Quelle verschaffen möchte, muss sich an den entsprechenden Nutzer wenden. - - - Im täglichen Leben muss man sich als Bewohner mit Folgendem auseinandersetzen (es sei denn, jemand hat keinen Wohnsitz und weiß sich vor der Außenwelt zu verstecken, ist aber möglicherweise anfällig für andere Einflüsse): Datenbanken von Unternehmen und staatlichen Institutionen haben fast alle mit einer Art Kunden-/Klienten-/Schuldnerverbindung und anderen Anwendungen zu tun, die an das Profil, die Kunden-ID oder ähnliche Registrierungsmethoden einer Person gebunden sind. Dies ermöglicht es, die betreffende Person so zu verfolgen, zu analysieren, zu kategorisieren oder einzuordnen, dass sie nicht sehen kann, was (über sie) geschieht. Dies kann für die betroffene(n) Person(en) nicht nur unerwünscht, sondern auch inakzeptabel sein. Dies liegt daran, dass die Menschen nicht wissen, was in einem Unternehmen, einer Dienstleistung oder einer Einzelperson vor sich geht. Zusammen mit dem Internetbrowser, zugehörigen Websites und Programmen, die Menschen zu diesem Zweck verwenden, können sie Daten über ihre Besucher sammeln. - - - Wer ein Produkt entwickelt, weiß im Vorhinein, dass der Kunde eine wichtige Informationsquelle ist und daher auf die Bedürfnisse desselben Kunden eingeht. Aus diesem Grund werden Menschen regelmäßig mit verschiedenen Marketingtechniken konfrontiert (manchmal mit versteckten „Ködern“ wie Cookies von Dritten und – in geringerem oder größerem Umfang – dem Verkauf von Kundendateien (für den in einigen Teilen der Website eine Genehmigung eingeholt werden muss). Welt) und Empfang von Spam. Wer einen Dienst kauft, landet oft direkt im System. Ein Abonnement, das man wählt und das man selbst kündigen muss (soweit dies im Rahmen der Bedingungen möglich ist). Man liest nicht immer die Richtlinien von jemandem mit Das Kleingedruckte. Es ist manchmal schwierig, einen Schuldigen zu identifizieren, wenn beispielsweise eine „gefälschte Rechnung“ oder eine Schuld (offenbar) von einem „Geistergeld-Antragsteller“ verursacht wurde. Vor allem, wenn es sich um einen professionell aussehenden Brief, eine E-Mail-Nachricht oder einen Besucher handelt Ihre Haustür versucht Sie davon zu überzeugen, dass Sie im Unrecht sind. Dies ist in der dunklen Welt der Manipulation noch ein unklarer Aspekt. - - - Mit myCode und Untereinstellungen können Sie sehen, welche Dateien Sie sichtbar machen. Es wird als „Spiegel“ gesehen, der ein Bild des Anbieters im persönlichen Suchsystem widerspiegelt und ihn genauso einfach verschwinden lässt, wenn es ihm/ihr passt. Inhalt ist hier ein Spiegelbild. Es ist so aufgebaut, dass der Besitzer seine (Offline-)Geheimcodes an andere weitergeben müsste, um auf etwas zuzugreifen. Das Anklicken eines Links ist möglicherweise nicht möglich oder vorübergehend nicht möglich. Wenn Sie ein Abonnement haben, schauen Sie sich zunächst die AdInfo einer anderen Person an. Sie müssen die andere Person daher nicht sofort bitten, etwas rückgängig zu machen. Typische Beispiele bei IaC Interface zeigen, warum eine Marke nicht mit ihrem Konkurrenten kompatibel ist. Wenn dies zusammenpasst, wird es höchstwahrscheinlich mit höheren individuellen Erlaubnisrechten geschehen, für die beide Parteien eine bestimmte Vereinbarung getroffen haben. Das ist innerhalb des Karussells sehr ungewöhnlich. Das Gegenteil ist der Fall: Eine Zielgruppe ist für den Anbieter das Wichtigste, anstatt etwas zu teilen (z. B. Sicherheit und Zuverlässigkeit). Wie genau dieses IPR-System funktioniert, erfahren Sie unter „Was ist eigentlich eine IPR-Speicherung?“ Nutzen und entwickeln Sie dies selbst.“

Um usuário particular ou empresarial pode personalizar seu arquivo especial de forma que obtenha controle total sobre ele: isso praticamente significa que ele determina sozinho quais direitos de permissão de DPI são definidos para o chamado myCode e a senha especial com base em uma determinada tecnologia método. Um exemplo é: um arquivo com o título “Meu nome” está vinculado a um valor agregado, símbolo ou mecanismo de segurança auto-desenvolvido. Pode ser um código secreto, uma representação gráfica ou uma “linguagem de código” externa que é pessoal e ninguém mais o possui. Desta forma, o administrador espera dificultar ainda mais o acesso não autorizado de terceiros. Quem quiser entrar em contato com a outra pessoa ou mesmo obter acesso a determinada fonte deverá entrar em contato com o usuário em questão. - - - Na vida diária, como residente você tem que lidar com o seguinte (a menos que alguém não tenha local de residência e saiba se esconder do mundo exterior, mas possa ser vulnerável a outras influências): bancos de dados de empresas e instituições governamentais quase todos têm a ver com algum tipo de conexão cliente/cliente/devedor e outros aplicativos vinculados ao perfil de alguém, ID do cliente ou métodos de registro semelhantes. Isto permite rastrear, analisar, categorizar ou organizar a pessoa em questão de tal forma que ela não consiga ver o que está acontecendo (sobre ela). Isto pode não só ser indesejável para a(s) pessoa(s) envolvida(s), mas também inaceitável. Isso ocorre porque as pessoas não sabem o que está acontecendo em uma empresa, serviço ou indivíduo. Juntamente com o navegador de internet, sites relacionados e programas que as pessoas utilizam para esse fim, conseguem recolher dados sobre os seus visitantes. - - - Quem desenvolve um produto sabe de antemão que o cliente é uma importante fonte de informação e por isso responde às necessidades do mesmo cliente. É por isso que as pessoas são regularmente confrontadas com diversas técnicas de marketing (por vezes com 'iscas' ocultas, como Cookies de terceiros e - em menor ou maior grau - a venda de ficheiros de clientes (para os quais deve ser solicitada permissão em algumas partes do mundo) e recebimento de spam. Quem adquire um serviço muitas vezes acaba direto no sistema. Uma assinatura que você escolhe e que você mesmo deve cancelar (na medida do possível dentro das condições). Nem sempre se lê a política de alguém com letras pequenas. Às vezes é difícil identificar um culpado quando, por exemplo, uma 'fatura falsa' ou dívida foi (aparentemente) causada por um 'requerente de dinheiro fantasma'. Especialmente quando uma carta, mensagem de e-mail ou visitante de aparência profissional sua porta da frente tenta convencê-lo de que você está errado. Este ainda é um aspecto obscuro no mundo sombrio da manipulação. - - - Com myCode e sub-configurações você pode ver quais arquivos você torna visíveis. É visto como um 'espelho' que reflecte uma imagem do prestador no sistema de pesquisa pessoal e faz com que desapareça com a mesma facilidade no momento que lhe convém. O conteúdo é uma reflexão aqui. Está configurado de tal forma que o proprietário teria que fornecer seus códigos secretos (offline) a outras pessoas para acessar algo. Clicar em um link pode não ser possível ou pode estar temporariamente fora de uso. Se você tiver uma assinatura, primeiro dê uma olhada no AdInfo de alguém. Portanto, você não precisa pedir imediatamente à outra pessoa para desfazer algo. Exemplos típicos da IaC Interface mostram por que uma marca não é compatível com seu concorrente. Se isto acontecer em conjunto, muito provavelmente ocorrerá com direitos de permissão individuais mais elevados para os quais ambas as partes tenham chegado a um determinado acordo. Isso é muito incomum no carrossel. Vê-se exatamente o contrário: um grupo-alvo é o mais importante para o fornecedor, em vez de partilhar algo (por exemplo, segurança e fiabilidade). Você pode descobrir exatamente como esse sistema de DPI funciona em “O que é realmente o armazenamento de DPI? Use e desenvolva você mesmo.”

Un usuario privado o empresarial puede personalizar su archivo especial de tal manera que tenga control total sobre él: esto significa prácticamente que él solo determina qué derechos de propiedad intelectual se establecen para el llamado myCode y la contraseña especial basada en una determinada tecnología. método. Un ejemplo es: un archivo con el título “Mi nombre” está vinculado a un valor añadido, un símbolo o un mecanismo de seguridad ideado por uno mismo. Podría ser un código secreto, una representación gráfica o un "lenguaje de código" externo que es personal y nadie más lo posee. De esta manera, el administrador espera dificultar aún más el acceso no autorizado a otras personas. Cualquiera que quiera ponerse en contacto con la otra persona o incluso acceder a una fuente determinada debe ponerse en contacto con el usuario en cuestión. - - - En la vida diaria, como residente tienes que lidiar con lo siguiente (a menos que alguien no tenga un lugar de residencia y sepa esconderse del mundo exterior, pero pueda ser vulnerable a otras influencias): bases de datos de empresas e instituciones gubernamentales Casi todos tienen que ver con algún tipo de conexión cliente/cliente/deudor y otras aplicaciones que están vinculadas al perfil de alguien, ID de cliente o métodos de registro similares. Esto permite rastrear, analizar, categorizar o organizar a la persona en cuestión de tal manera que no pueda ver lo que está sucediendo (sobre él o ella). Esto no sólo puede ser indeseable para las personas involucradas, sino también inaceptable. Esto se debe a que la gente no sabe lo que sucede en una empresa, servicio o individuo. Junto con el navegador de Internet, los sitios web relacionados y los programas que las personas utilizan para este fin, pueden recopilar datos sobre sus visitantes. - - - Cualquiera que desarrolle un producto sabe de antemano que el cliente es una fuente importante de información y por tanto responde a las necesidades del mismo cliente. Por este motivo, las personas nos enfrentamos habitualmente a diversas técnicas de marketing (en ocasiones, con 'señuelos' ocultos como Cookies de terceros y -en mayor o menor medida- a la venta de fichas de clientes (para lo cual es necesario solicitar permiso en algunas partes de la página). mundo) y recibir spam. Cualquiera que compra un servicio a menudo termina directamente en el sistema. Una suscripción que usted elige y que debe cancelar usted mismo (en la medida en que esto sea posible dentro de las condiciones). No siempre se lee la póliza de alguien con A veces es difícil identificar al culpable cuando, por ejemplo, una "factura falsa" o una deuda fueron (aparentemente) causadas por un "reclamante de dinero fantasma". Especialmente cuando una carta de aspecto profesional, un mensaje de correo electrónico o un visitante de tu puerta de entrada intenta convencerte de que estás equivocado. Este es todavía un aspecto poco claro en el oscuro mundo de la manipulación. - - - Con myCode y las subconfiguraciones puedes ver qué archivos haces visibles. Se ve como un 'espejo' que refleja una imagen del proveedor en el sistema de búsqueda personal y la hace desaparecer con la misma facilidad en el momento que le conviene. El contenido es un reflejo aquí. Está configurado de tal manera que el propietario tendría que proporcionar sus códigos secretos (fuera de línea) a otros para poder acceder a algo. Es posible que no sea posible hacer clic en un enlace o que esté temporalmente fuera de uso. Si tiene una suscripción, primero mire el AdInfo de alguien. Por lo tanto, no es necesario pedirle inmediatamente a la otra persona que deshaga algo. Los ejemplos típicos de IaC Interface muestran por qué una marca no es compatible con su competidor. Si esto va de la mano, lo más probable es que ocurra con mayores derechos de permiso individuales para los cuales ambas partes hayan llegado a un acuerdo determinado. Esto es muy inusual dentro del carrusel. Se ve todo lo contrario: para el proveedor lo más importante es un grupo objetivo en lugar de compartir algo (p. ej. seguridad y fiabilidad). Puede descubrir exactamente cómo funciona este sistema de DPI en “¿Qué es realmente el derecho de almacenamiento de DPI?” Utilízalo y desarrollalo tú mismo”.

Un utilisateur privé ou professionnel peut personnaliser son fichier spécial de manière à en obtenir un contrôle total : cela signifie pratiquement qu'il détermine seul quels droits d'autorisation DPI sont définis pour ce qu'on appelle myCode et le mot de passe spécial en fonction d'une certaine technologie. méthode. Un exemple : un fichier intitulé « Mon nom » est lié à une valeur ajoutée, un symbole ou un mécanisme de sécurité conçu par nous-mêmes. Il peut s'agir d'un code secret, d'une représentation graphique ou d'un « langage de code » externe qui est personnel et que personne d'autre ne possède. De cette façon, l’administrateur espère rendre encore plus difficile l’accès non autorisé à d’autres personnes. Quiconque souhaite contacter l'autre personne ou même accéder à une source particulière doit contacter l'utilisateur en question. - - - Dans la vie quotidienne, en tant que résident, vous devez faire face aux éléments suivants (sauf si quelqu'un n'a pas de lieu de résidence et sait se cacher du monde extérieur, mais peut être vulnérable à d'autres influences) : bases de données d'entreprises et d'institutions gouvernementales ont presque tous à voir avec une sorte de connexion client/client/débiteur et d'autres applications liées au profil d'une personne, à son identifiant client ou à des méthodes d'enregistrement similaires. Cela permet de suivre, d'analyser, de catégoriser ou de disposer la personne en question de telle manière qu'elle ne puisse pas voir ce qui se passe (à son sujet). Cela peut être non seulement indésirable pour la ou les personnes impliquées, mais également inacceptable. En effet, les gens ne savent pas ce qui se passe dans une entreprise, un service ou un individu. Avec le navigateur Internet, les sites Web associés et les programmes que les gens utilisent à cet effet, ils sont en mesure de collecter des données sur leurs visiteurs. - - - Quiconque développe un produit sait d'avance que le client est une source d'information importante et répond donc aux besoins de ce même client. C'est pourquoi les gens sont régulièrement confrontés à diverses techniques de marketing (parfois avec des « leurres » cachés tels que les cookies de tiers et - dans une plus ou moins grande mesure - la vente de fichiers clients (pour laquelle une autorisation doit être demandée dans certaines parties du monde) et recevoir du spam. Quiconque achète un service se retrouve souvent directement dans le système. Un abonnement que vous choisissez et que vous devez annuler vous-même (dans la mesure où cela est possible dans les conditions). On ne lit pas toujours la politique de quelqu'un avec Les petits caractères. Il est parfois difficile d'identifier un coupable lorsque, par exemple, une « fausse facture » ou une fausse dette a (apparemment) été causée par un « demandeur d'argent fantôme ». Surtout lorsqu'une lettre d'apparence professionnelle, un message électronique ou un visiteur de votre porte d'entrée essaie de vous convaincre que vous avez tort. C'est encore un aspect flou dans le monde sombre de la manipulation. - - - Avec myCode et les sous-paramètres, vous pouvez voir quels fichiers vous rendez visibles. Il est vu comme un « miroir » qui reflète une image du prestataire dans le système de recherche personnelle et la fait disparaître tout aussi facilement au moment qui lui convient. Le contenu est ici un reflet. Il est configuré de telle manière que le propriétaire devrait fournir ses codes secrets (hors ligne) à d'autres personnes afin d'accéder à quelque chose. Cliquer sur un lien peut ne pas être possible ou peut être temporairement inutilisable. Si vous avez un abonnement, consultez d'abord AdInfo de quelqu'un. Vous n'êtes donc pas obligé de demander immédiatement à l'autre personne de défaire quelque chose. Des exemples typiques d'IaC Interface montrent pourquoi une marque n'est pas compatible avec son concurrent. Si cela se concrétise, cela se produira très probablement avec des droits d'autorisation individuels plus élevés pour lesquels les deux parties ont conclu un certain accord. C'est très inhabituel dans le carrousel. C'est plutôt le contraire qui se produit : pour le fournisseur, le plus important est un groupe cible, au lieu de partager quelque chose (par exemple la sécurité et la fiabilité). Vous pouvez découvrir exactement comment fonctionne ce système de DPI sous « Qu'est-ce que le stockage des DPI ? Utilisez-le et développez-le vous-même.

Un utente privato o aziendale può personalizzare il suo file speciale in modo tale da acquisirne il pieno controllo: ciò significa in pratica che è lui solo a determinare quali diritti di proprietà intellettuale sono impostati per il cosiddetto myCode e la password speciale basata su una determinata tecnologia metodo. Un esempio è: un file con il titolo “Il mio nome” è legato a un valore aggiunto, un simbolo o un meccanismo di sicurezza ideato autonomamente. Potrebbe trattarsi di un codice segreto, di una rappresentazione grafica o di un "linguaggio in codice" esterno che è personale e nessun altro lo possiede. In questo modo l'amministratore spera di rendere ancora più difficile l'accesso non autorizzato ad altri. Chiunque voglia contattare l'altra persona o addirittura accedere a una determinata fonte deve contattare l'utente in questione. - - - Nella vita quotidiana, come residente devi occuparti di quanto segue (a meno che qualcuno non abbia un luogo di residenza e sappia come nascondersi dal mondo esterno, ma possa essere vulnerabile ad altre influenze): database di aziende e istituzioni governative hanno quasi tutti a che fare con qualche tipo di connessione cliente/cliente/debitore e altre applicazioni legate al profilo di qualcuno, all'ID cliente o a metodi di registrazione simili. Ciò consente di tracciare, analizzare, classificare o organizzare la persona in questione in modo tale che lei o lei non possa vedere cosa sta succedendo (su di lei). Ciò potrebbe non solo essere indesiderabile per le persone coinvolte, ma anche inaccettabile. Questo perché le persone non sanno cosa sta succedendo in un'azienda, in un servizio o in un individuo. Insieme al browser Internet, ai siti Web correlati e ai programmi che le persone utilizzano a questo scopo, sono in grado di raccogliere dati sui propri visitatori. - - - Chi sviluppa un prodotto sa in anticipo che il cliente è un'importante fonte di informazioni e quindi risponde alle esigenze del cliente stesso. Questo è il motivo per cui le persone si confrontano regolarmente con varie tecniche di marketing (a volte con "esche" nascoste come cookie di terzi e, in misura maggiore o minore, con la vendita di file dei clienti (per la quale in alcune parti del sito è necessario richiedere l'autorizzazione). mondo) e ricevere spam. Chi acquista un servizio spesso finisce dritto nel sistema. Un abbonamento che scegli tu e che devi disdire tu stesso (per quanto possibile nelle condizioni). Non sempre si legge la polizza di qualcuno con le scritte in piccolo. A volte è difficile identificare un colpevole quando, ad esempio, una "fattura falsa" o un debito sono stati (apparentemente) causati da un "richiedente denaro fantasma", soprattutto quando una lettera dall'aspetto professionale, un messaggio di posta elettronica o un visitatore di la tua porta di casa cerca di convincerti che hai torto. Questo è ancora un aspetto poco chiaro nell'oscuro mondo della manipolazione - - - Con myCode e le sottoimpostazioni puoi vedere quali file rendere visibili. Viene visto come uno "specchio" che riflette l'immagine del fornitore nel sistema di ricerca personale e la fa scomparire con la stessa facilità nel momento in cui gli fa comodo. Il contenuto è una riflessione qui. È impostato in modo tale che il proprietario debba fornire ad altri i suoi codici segreti (offline) per accedere a qualcosa. Potrebbe non essere possibile fare clic su un collegamento o potrebbe essere temporaneamente fuori uso. Se hai un abbonamento, guarda prima l'AdInfo di qualcuno. Non è quindi necessario chiedere immediatamente all'altra persona di annullare qualcosa. Esempi tipici presentati a IaC Interface mostrano perché un marchio non è compatibile con il suo concorrente. Se tutto ciò va di pari passo, molto probabilmente ciò avverrà con diritti di autorizzazione individuale più elevati per i quali entrambe le parti hanno raggiunto un determinato accordo. Questo è molto insolito all'interno della giostra. Si osserva esattamente il contrario: per il fornitore è più importante un gruppo target invece di condividere qualcosa (ad esempio sicurezza e affidabilità). Puoi scoprire esattamente come funziona questo sistema IPR nella sezione "Che cos'è in realtà la conservazione dei DPI? Usalo e sviluppalo tu stesso.

Ένας ιδιώτης ή επαγγελματικός χρήστης μπορεί να προσαρμόσει το ειδικό αρχείο του με τέτοιο τρόπο ώστε να αποκτήσει τον πλήρη έλεγχο του: αυτό πρακτικά σημαίνει ότι μόνος του καθορίζει ποια δικαιώματα δικαιώματα πνευματικής ιδιοκτησίας ορίζονται για το λεγόμενο myCode και τον ειδικό κωδικό πρόσβασης με βάση μια συγκεκριμένη τεχνολογία μέθοδος. Ένα παράδειγμα είναι: ένα αρχείο με τον τίτλο "Το όνομά μου" συνδέεται με μια προστιθέμενη αξία, ένα σύμβολο ή έναν μηχανισμό ασφαλείας που έχει επινοηθεί από μόνος του. Αυτό θα μπορούσε να είναι ένας μυστικός κωδικός, μια γραφική αναπαράσταση ή μια εξωτερική «γλώσσα κώδικα» που είναι προσωπική και δεν την κατέχει κανένας άλλος. Με αυτόν τον τρόπο, ο διαχειριστής ελπίζει να καταστήσει ακόμη πιο δύσκολο για άλλους να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση. Όποιος θέλει να επικοινωνήσει με το άλλο άτομο ή ακόμα και να αποκτήσει πρόσβαση σε μια συγκεκριμένη πηγή πρέπει να επικοινωνήσει με τον εν λόγω χρήστη. - - - Στην καθημερινή ζωή, ως κάτοικος πρέπει να αντιμετωπίσετε τα εξής (εκτός αν κάποιος δεν έχει τόπο κατοικίας και ξέρει πώς να κρύβεται από τον έξω κόσμο, αλλά μπορεί να είναι ευάλωτος σε άλλες επιρροές): βάσεις δεδομένων εταιρειών και κρατικών ιδρυμάτων έχουν σχεδόν όλα να κάνουν με κάποιο είδος σύνδεσης πελάτη/πελάτη/οφειλέτη και άλλες εφαρμογές που συνδέονται με το προφίλ κάποιου, το αναγνωριστικό πελάτη ή παρόμοιες μεθόδους εγγραφής. Αυτό καθιστά δυνατή την παρακολούθηση, ανάλυση, κατηγοριοποίηση ή τακτοποίηση του εν λόγω ατόμου με τέτοιο τρόπο ώστε να μην μπορεί να δει τι συμβαίνει (για αυτόν). Αυτό μπορεί όχι μόνο να είναι ανεπιθύμητο για το εμπλεκόμενο άτομο, αλλά και απαράδεκτο. Αυτό συμβαίνει επειδή οι άνθρωποι δεν γνωρίζουν τι συμβαίνει σε μια εταιρεία, υπηρεσία ή άτομο. Μαζί με το πρόγραμμα περιήγησης στο Διαδίκτυο, τους σχετικούς ιστότοπους και τα προγράμματα που χρησιμοποιούν οι άνθρωποι για το σκοπό αυτό, μπορούν να συλλέγουν δεδομένα για τους επισκέπτες τους. - - - Όποιος αναπτύσσει ένα προϊόν γνωρίζει εκ των προτέρων ότι ο πελάτης είναι μια σημαντική πηγή πληροφοριών και επομένως ανταποκρίνεται στις ανάγκες του ίδιου πελάτη. Αυτός είναι ο λόγος για τον οποίο οι άνθρωποι έρχονται τακτικά αντιμέτωποι με διάφορες τεχνικές μάρκετινγκ (μερικές φορές με κρυφές «δόλιες», όπως cookies από τρίτους και - σε μικρότερο ή μεγαλύτερο βαθμό - την πώληση αρχείων πελατών (για τις οποίες πρέπει να ζητηθεί άδεια σε ορισμένα μέρη του κόσμο) και λήψη ανεπιθύμητων μηνυμάτων. Όποιος αγοράζει μια υπηρεσία συχνά καταλήγει κατευθείαν στο σύστημα. Μια συνδρομή που επιλέγετε και την οποία πρέπει να ακυρώσετε μόνοι σας (όσο αυτό είναι δυνατό υπό τις προϋποθέσεις). Δεν διαβάζει πάντα την πολιτική κάποιου με Τα ψιλά γράμματα. Μερικές φορές είναι δύσκολο να εντοπιστεί ένας ένοχος όταν, για παράδειγμα, ένα «ψεύτικο τιμολόγιο» ή ένα χρέος προκλήθηκε (προφανώς) από έναν «απαίτηση χρημάτων φάντασμα». Ειδικά όταν μια επαγγελματική εμφάνιση επιστολή, μήνυμα ηλεκτρονικού ταχυδρομείου ή επισκέπτης στο Η εξώπορτά σας προσπαθεί να σας πείσει ότι κάνετε λάθος. Αυτή είναι ακόμα μια ασαφής πτυχή στον σκοτεινό κόσμο της χειραγώγησης. - - - Με το myCode και τις δευτερεύουσες ρυθμίσεις μπορείτε να δείτε ποια αρχεία κάνετε ορατά. Θεωρείται ως ένας «καθρέφτης» που αντανακλά μια εικόνα του παρόχου στο σύστημα προσωπικής αναζήτησης και την εξαφανίζει εξίσου εύκολα τη στιγμή που τον/την βολεύει. Το περιεχόμενο είναι μια αντανάκλαση εδώ. Είναι ρυθμισμένο με τέτοιο τρόπο ώστε ο ιδιοκτήτης να πρέπει να παρέχει τους (εκτός σύνδεσης) μυστικούς κωδικούς του σε άλλους προκειμένου να έχει πρόσβαση σε κάτι. Το κλικ σε έναν σύνδεσμο μπορεί να μην είναι δυνατό ή μπορεί να είναι προσωρινά εκτός χρήσης. Εάν έχετε συνδρομή, δείτε πρώτα το AdInfo κάποιου. Επομένως, δεν χρειάζεται να ζητήσετε αμέσως από το άλλο άτομο να αναιρέσει κάτι. Τυπικά παραδείγματα στο IaC Interface δείχνουν γιατί μια επωνυμία δεν είναι συμβατή με τον ανταγωνιστή της. Εάν αυτό συνδυάζεται, πιθανότατα θα συμβεί με υψηλότερα ατομικά δικαιώματα άδειας για τα οποία και τα δύο μέρη έχουν καταλήξει σε συγκεκριμένη συμφωνία. Αυτό είναι πολύ ασυνήθιστο μέσα στο καρουζέλ. Φαίνεται ακριβώς το αντίθετο: μια ομάδα-στόχος είναι το πιο σημαντικό για τον πάροχο αντί να μοιράζεται κάτι (π.χ. ασφάλεια και αξιοπιστία). Μπορείτε να μάθετε πώς ακριβώς λειτουργεί αυτό το σύστημα IPR στην ενότητα «Τι είναι στην πραγματικότητα η σωστή αποθήκευση ΔΠΙ; Χρησιμοποιήστε και αναπτύξτε αυτό μόνοι σας».

Użytkownik prywatny lub biznesowy może dostosować swój specjalny plik w taki sposób, aby uzyskać nad nim pełną kontrolę: w praktyce oznacza to, że sam określa, jakie prawa własności intelektualnej są ustawione dla tzw. myCode i specjalnego hasła opartego na określonej technologii metoda. Przykład: plik o tytule „Moje imię” jest powiązany z wartością dodaną, symbolem lub samodzielnie opracowanym mechanizmem bezpieczeństwa. Może to być tajny kod, reprezentacja graficzna lub zewnętrzny „język kodu”, który jest osobisty i nikt inny go nie posiada. Administrator ma nadzieję w ten sposób jeszcze bardziej utrudnić innym uzyskanie nieuprawnionego dostępu. Każdy, kto chce skontaktować się z drugą osobą lub nawet uzyskać dostęp do określonego źródła, musi skontaktować się z danym użytkownikiem. - - - Na co dzień jako mieszkaniec masz do czynienia z następującymi kwestiami (chyba, że ktoś nie ma miejsca zamieszkania i wie, jak ukryć się przed światem zewnętrznym, ale może być narażony na inne wpływy): bazy danych firm i instytucji rządowych prawie wszystkie mają związek z jakimś rodzajem połączenia klienta/klienta/dłużnika i innymi aplikacjami powiązanymi z czyimś profilem, identyfikatorem klienta lub podobnymi metodami rejestracji. Dzięki temu możliwe jest śledzenie, analizowanie, kategoryzowanie lub porządkowanie danej osoby w taki sposób, aby nie była ona w stanie zobaczyć, co się dzieje (z nią). Może to być nie tylko niepożądane dla danej osoby, ale także niedopuszczalne. Dzieje się tak dlatego, że ludzie nie wiedzą, co dzieje się w firmie, usłudze czy osobie. Razem z przeglądarką internetową, powiązanymi stronami internetowymi i programami, których ludzie używają w tym celu, są w stanie zbierać dane o swoich osobach odwiedzających. - - - Każdy, kto opracowuje produkt, wie z góry, że klient jest ważnym źródłem informacji i dlatego odpowiada na potrzeby tego samego klienta. Dlatego też ludzie regularnie spotykają się z różnymi technikami marketingowymi (czasami z ukrytymi „wabikami”, takimi jak pliki cookie stron trzecich oraz – w mniejszym lub większym stopniu – ze sprzedażą plików klientów (na co w niektórych częściach witryny należy uzyskać zgodę świat) i otrzymywanie spamu. Każdy, kto zakupi usługę, często ląduje od razu w systemie. Subskrypcja, którą sam wybierasz i którą musisz sam anulować (o ile jest to możliwe w ramach warunków). Nie zawsze czyta się z czyjąś polityką drobnym drukiem. Czasami trudno jest zidentyfikować winowajcę, gdy na przykład „fałszywa faktura” lub dług zostały (najwyraźniej) spowodowane przez „osobę ubiegającą się o widmo pieniędzy”. Zwłaszcza, gdy profesjonalnie wyglądający list, wiadomość e-mail lub osoba odwiedzająca witrynę Twoje drzwi wejściowe próbują Cię przekonać, że się mylisz. Jest to wciąż niejasny aspekt w mrocznym świecie manipulacji. - - - Za pomocą myCode i podustawień możesz zobaczyć, które pliki udostępniasz jako widoczne. Jest postrzegany jako „lustro”, które odzwierciedla obraz usługodawcy w osobistym systemie wyszukiwania i sprawia, że znika on równie łatwo w dogodnym dla niego momencie. Treść jest tutaj odbiciem. Jest skonfigurowany w taki sposób, że właściciel musiałby udostępnić innym swoje tajne kody (offline) w celu uzyskania dostępu do czegoś. Kliknięcie linku może nie być możliwe lub może być chwilowo nieużywane. Jeśli masz subskrypcję, najpierw spójrz na czyjeś AdInfo. Dlatego nie musisz od razu prosić drugiej osoby o cofnięcie czegoś. Typowe przykłady w IaC Interface pokazują, dlaczego marka nie jest kompatybilna z konkurentem. Jeśli to idzie w parze, najprawdopodobniej będzie to miało miejsce w przypadku wyższych praw indywidualnych, co do których obie strony osiągnęły określone porozumienie. Jest to bardzo nietypowe w przypadku karuzeli. Widać wręcz odwrotnie: dla dostawcy najważniejsza jest grupa docelowa, a nie dzielenie się czymś (np. bezpieczeństwem i niezawodnością). Możesz dowiedzieć się dokładnie, jak działa ten system praw własności intelektualnej w części „Jakie właściwie jest przechowywanie praw własności intelektualnej? Wykorzystaj to i rozwijaj samodzielnie.”

Частен или бизнес потребител може да персонализира своя специален файл по такъв начин, че да получи пълен контрол над него: това на практика означава, че той сам определя кои права за разрешение за интелектуална собственост са зададени за така наречения myCode и специалната парола, базирана на определена технология метод. Пример е: файл със заглавие „Моето име“ е свързан с добавена стойност, символ или самостоятелно създаден защитен механизъм. Това може да е таен код, графично представяне или външен „кодов език“, който е личен и никой друг не го притежава. По този начин администраторът се надява да затрудни още повече неоторизиран достъп за други. Всеки, който иска да се свърже с другия човек или дори да получи достъп до определен източник, трябва да се свърже с въпросния потребител. - - - В ежедневието, като жител трябва да се справяте със следното (освен ако някой няма място на пребиваване и знае как да се скрие от външния свят, но може да е уязвим на други влияния): бази данни на компании и държавни институции почти всички са свързани с някакъв вид връзка между клиент/клиент/длъжник и други приложения, които са свързани с нечий профил, клиентски идентификатор или подобни методи за регистрация. Това дава възможност за проследяване, анализиране, категоризиране или подреждане на въпросното лице по такъв начин, че той или тя да не вижда какво се случва (за него или нея). Това може да е не само нежелателно за засегнатите лица, но и неприемливо. Това е така, защото хората не знаят какво се случва в дадена компания, услуга или физическо лице. Заедно с интернет браузъра, свързани уебсайтове и програми, които хората използват за тази цел, те могат да събират данни за своите посетители. - - - Всеки, който разработва продукт, знае предварително, че клиентът е важен източник на информация и следователно отговаря на нуждите на същия клиент. Ето защо хората редовно се сблъскват с различни маркетингови техники (понякога със скрити „примамки“ като бисквитки от трети страни и – в по-малка или по-голяма степен – продажба на клиентски файлове (за които трябва да се поиска разрешение в някои части на свят) и получаване на нежелана поща. Всеки, който закупи услуга, често се озовава направо в системата. Абонамент, който избирате и който трябва да прекратите сами (доколкото това е възможно в рамките на условията). Човек не винаги чете нечия политика с дребния шрифт. Понякога е трудно да се идентифицира виновник, когато например „фалшива фактура" или дълг е (очевидно) причинен от „призрачен ищец на пари". Особено когато професионално изглеждащо писмо, имейл съобщение или посетител на вашата входна врата се опитва да ви убеди, че грешите Това все още е неясен аспект в тъмния свят на манипулациите - - - С myCode и под-настройките можете да видите кои файлове правите видими. Той се разглежда като „огледало“, което отразява образа на доставчика в системата за персонално търсене и го кара да изчезне също толкова лесно в момент, когато му е удобно. Съдържанието тук е отражение. Настроен е по такъв начин, че собственикът трябва да предостави своите (офлайн) секретни кодове на други, за да получи достъп до нещо. Щракването върху връзка може да не е възможно или може временно да не се използва. Ако имате абонамент, първо вижте нечия рекламна информация. Следователно не е нужно веднага да молите другия човек да отмени нещо. Типичните примери в IaC Interface показват защо дадена марка не е съвместима със своя конкурент. Ако това върви заедно, най-вероятно ще се случи с по-високи индивидуални права на разрешение, за които двете страни са постигнали определено споразумение. Това е много необичайно в рамките на въртележката. Вижда се точно обратното: целевата група е най-важна за доставчика, вместо да споделя нещо (например сигурност и надеждност). Можете да разберете как точно работи тази система за ПИС в „Какво всъщност е правилното съхранение на ПИС? Използвайте и развийте това сами.“

Privatni ili poslovni korisnik može prilagoditi svoju posebnu datoteku na način da stekne punu kontrolu nad njom: to praktički znači da on sam određuje koja su prava IPR dopuštenja postavljena za tzv. myCode i posebnu lozinku temeljenu na određenoj tehnologiji metoda. Primjer je: datoteka s naslovom "Moje ime" povezana je s dodanom vrijednošću, simbolom ili sigurnosnim mehanizmom koji smo sami osmislili. To može biti tajni kod, grafički prikaz ili vanjski 'kodni jezik' koji je osoban i nitko drugi ga ne posjeduje. Na ovaj način administrator se nada da će drugima još više otežati neovlašteni pristup. Svatko tko želi kontaktirati drugu osobu ili čak dobiti pristup određenom izvoru mora kontaktirati dotičnog korisnika. - - - U svakodnevnom životu, kao stanovnik morate se nositi sa sljedećim (osim ako netko nema prebivalište i zna se sakriti od vanjskog svijeta, ali može biti osjetljiv na druge utjecaje): baze podataka tvrtki i državnih institucija gotovo svi imaju veze s nekom vrstom veze kupac/klijent/dužnik i drugim aplikacijama koje su vezane uz nečiji profil, ID korisnika ili slične metode registracije. To omogućuje praćenje, analizu, kategorizaciju ili raspored dotične osobe na način da ona ne može vidjeti što se događa (o njoj ili njoj). Ovo može biti ne samo nepoželjno za uključenu osobu, već i neprihvatljivo. To je zato što ljudi ne znaju što se događa u tvrtki, službi ili pojedincu. Zajedno s internetskim preglednikom, povezanim web stranicama i programima koje ljudi koriste u tu svrhu, oni mogu prikupljati podatke o svojim posjetiteljima. - - - Svatko tko razvija proizvod unaprijed zna da je kupac važan izvor informacija i stoga odgovara na potrebe istog kupca. Zbog toga se ljudi redovito susreću s raznim marketinškim tehnikama (ponekad sa skrivenim 'mamcima' kao što su kolačići trećih strana i - u manjoj ili većoj mjeri - prodajom korisničkih datoteka (za što je potrebno zatražiti dopuštenje u nekim dijelovima svijet) i primanje neželjene pošte. Svatko tko kupi uslugu često završi ravno u sustavu. Pretplata koju odaberete i koju morate sami otkazati (koliko je to moguće unutar uvjeta). Ne čita se uvijek nečija politika s sitnim slovima. Ponekad je teško identificirati krivca kada je, na primjer, 'lažnu fakturu' ili dug (očigledno) uzrokovao 'sablasni tražitelj novca'. Osobito kada pismo profesionalnog izgleda, poruka e-pošte ili posjetitelj vaša ulazna vrata pokušavaju vas uvjeriti da ste u krivu.Ovo je još uvijek nejasan aspekt u mračnom svijetu manipulacije.- - - Uz myCode i podpostavke možete vidjeti koje datoteke činite vidljivima. Vidi se kao 'ogledalo' koje odražava sliku pružatelja usluga u sustavu osobnog pretraživanja i čini da jednako lako nestane u trenutku kada njemu/joj odgovara. Sadržaj je ovdje odraz. Postavljen je na takav način da bi vlasnik morao dati svoje (izvanmrežne) tajne kodove drugima kako bi pristupio nečemu. Klik na poveznicu možda neće biti moguć ili može biti privremeno izvan upotrebe. Ako imate pretplatu, prvo pogledajte nečiji AdInfo. Stoga ne morate odmah tražiti od druge osobe da nešto poništi. Tipični primjeri na IaC sučelju pokazuju zašto marka nije kompatibilna sa svojom konkurencijom. Ako to ide zajedno, najvjerojatnije će se dogoditi s većim pojedinačnim pravima dopuštenja za koja su obje strane postigle određeni dogovor. Ovo je vrlo neobično unutar vrtuljka. Vidi se upravo suprotno: pružatelju je najvažnija ciljana skupina umjesto da nešto dijeli (npr. sigurnost i pouzdanost). Možete saznati kako točno funkcionira ovaj sustav prava intelektualnog vlasništva pod “Što je zapravo pohranjivanje prava intelektualnog vlasništva? Koristite i razvijajte ovo sami.”

Privatni ili poslovni korisnik može prilagoditi svoju posebnu datoteku na način da dobije potpunu kontrolu nad njom: to praktično znači da on sam određuje koja su prava IPR dozvole postavljena za tzv. myCode i posebnu lozinku zasnovanu na određenoj tehnologiji metoda. Primjer je: datoteka s naslovom “Moje ime” vezana je za dodatnu vrijednost, simbol ili sigurnosni mehanizam koji je sam osmislio. Ovo može biti tajni kod, grafički prikaz ili vanjski 'kodni jezik' koji je lični i niko drugi ga ne posjeduje. Na ovaj način, administrator se nada da će drugima još više otežati neovlašteni pristup. Svako ko želi kontaktirati drugu osobu ili čak dobiti pristup određenom izvoru mora kontaktirati dotičnog korisnika. - - - U svakodnevnom životu, kao rezident morate da se bavite sledećim (osim ako neko nema prebivalište i zna da se sakrije od spoljnog sveta, ali može biti ranjiv na druge uticaje): baze podataka kompanija i državnih institucija imaju skoro sve veze sa nekom vrstom veze kupac/klijent/dužnik i drugim aplikacijama koje su vezane za nečiji profil, ID korisnika ili slične metode registracije. Ovo omogućava praćenje, analizu, kategorizaciju ili raspoređivanje dotične osobe na način da ne može vidjeti šta se dešava (o njemu ili njoj). Ovo može biti ne samo nepoželjno za uključenu osobu, već i neprihvatljivo. To je zato što ljudi ne znaju šta se dešava u kompaniji, službi ili pojedincu. Zajedno sa internet pretraživačem, povezanim web stranicama i programima koje ljudi koriste u tu svrhu, oni su u mogućnosti prikupljati podatke o svojim posjetiteljima. - - - Svako ko razvija proizvod unaprijed zna da je kupac važan izvor informacija i stoga odgovara na potrebe istog kupca. Zbog toga se ljudi redovno susreću s raznim marketinškim tehnikama (ponekad sa skrivenim 'mamcima' poput kolačića od trećih strana i - u manjoj ili većoj mjeri - prodajom korisničkih fajlova (za koju se u nekim dijelovima mora tražiti dozvola). svijet) i primanje neželjene pošte. Svako ko kupi uslugu često završi pravo u sistemu. Pretplata koju odaberete i koju morate sami otkazati (koliko je to moguće u okviru uslova). Ne čita se uvijek nečija politika sa sitnim slovima. Ponekad je teško identificirati krivca kada je, na primjer, 'lažnu fakturu' ili dug (očigledno) izazvao 'tužilac za privid novca'. Pogotovo kada je pismo profesionalnog izgleda, e-poruka ili posjetitelj na Vaša ulazna vrata pokušavaju da vas ubede da ste u krivu.Ovo je još uvek nejasan aspekt u mračnom svetu manipulacije - - - Sa myCode i podpostavkama možete videti koje fajlove činite vidljivim. Na njega se gleda kao na 'ogledalo' koje odražava sliku provajdera u sistemu lične pretrage i čini da ona nestane jednako lako u vrijeme kada njemu/njoj odgovara. Sadržaj je ovdje odraz. Postavljen je na način da bi vlasnik morao dati svoje (offline) tajne kodove drugima kako bi pristupio nečemu. Klikanje na link možda neće biti moguće ili je privremeno van upotrebe. Ako imate pretplatu, prvo pogledajte nečiji AdInfo. Stoga ne morate odmah tražiti od druge osobe da nešto poništi. Tipični primjeri na IaC Interface-u pokazuju zašto brend nije kompatibilan sa svojim konkurentom. Ako ovo ide zajedno, najvjerovatnije će se dogoditi s većim pravima na pojedinačne dozvole za koje su obje strane postigle određeni dogovor. Ovo je vrlo neobično unutar vrtuljka. Vidi se upravo suprotno: provajderu je najvažnija ciljna grupa umjesto da nešto dijeli (npr. sigurnost i pouzdanost). Kako tačno funkcioniše ovaj sistem intelektualne svojine možete saznati pod „Šta je zapravo skladištenje intelektualne svojine? Koristite i razvijajte ovo sami.”

Частный или бизнес-пользователь может настроить свой специальный файл таким образом, чтобы получить полный контроль над ним: практически это означает, что он один определяет, какие права на интеллектуальную собственность установлены для так называемого myCode и специального пароля на основе определенной технологии. метод. Пример: файл с заголовком «Мое имя» привязан к дополнительной ценности, символу или самостоятельно разработанному механизму безопасности. Это может быть секретный код, графическое представление или внешний «кодовый язык», который является личным и никому больше не принадлежит. Таким образом администратор надеется еще больше затруднить получение несанкционированного доступа другими лицами. Любой, кто хочет связаться с другим человеком или даже получить доступ к определенному источнику, должен связаться с соответствующим пользователем. - - - В повседневной жизни вам как жителю приходится иметь дело со следующим (если только кто-то не имеет места жительства и умеет скрываться от внешнего мира, но может быть уязвим для других воздействий): базы данных компаний и государственных учреждений почти все они связаны с какой-то связью клиент/клиент/должник и другими приложениями, которые привязаны к чьему-либо профилю, идентификатору клиента или аналогичным методам регистрации. Это дает возможность отслеживать, анализировать, классифицировать или организовывать рассматриваемого человека таким образом, чтобы он не мог видеть, что происходит (с ним или с ней). Это может быть не только нежелательно для вовлеченного лица (лиц), но и неприемлемо. Это происходит потому, что люди не знают, что происходит в компании, службе или отдельном человеке. Вместе с интернет-браузером, соответствующими веб-сайтами и программами, которые люди используют для этой цели, они могут собирать данные о своих посетителях. - - - Любой, кто разрабатывает продукт, заранее знает, что клиент является важным источником информации и, следовательно, отвечает потребностям того же клиента. Вот почему люди регулярно сталкиваются с различными маркетинговыми методами (иногда со скрытыми «приманками», такими как файлы cookie третьих лиц и — в меньшей или большей степени — с продажей файлов клиентов (для чего необходимо запрашивать разрешение в некоторых частях сайта). мир) и получать спам. Тот, кто покупает услугу, часто попадает прямо в систему. Подписка, которую вы выбираете и которую вы должны отменить самостоятельно (насколько это возможно в условиях). Не всегда читают чью-то политику с мелким шрифтом. Иногда бывает трудно определить виновника, когда, например, «фальшивый счет» или задолженность были (очевидно) вызваны «призрачным претендентом на деньги». Особенно когда профессионально выглядящее письмо, сообщение электронной почты или посетитель ваша входная дверь пытается убедить вас в том, что вы неправы.Это все еще неясный аспект в темном мире манипуляций.- -- С помощью myCode и дополнительных настроек вы можете видеть, какие файлы вы делаете видимыми. Он рассматривается как «зеркало», отражающее образ провайдера в персональной поисковой системе и заставляющее его так же легко исчезнуть в тот момент, когда ему это удобно. Содержание здесь является отражением. Он настроен таким образом, что владельцу придется сообщать свои (офлайн) секретные коды другим, чтобы получить к чему-то доступ. Нажатие на ссылку может оказаться невозможным или может быть временно недоступно. Если у вас есть подписка, сначала посмотрите чью-нибудь информацию об AdInfo. Поэтому вам не нужно немедленно просить другого человека отменить что-то. Типичные примеры IaC Interface показывают, почему бренд несовместим со своим конкурентом. Если это произойдет, то, скорее всего, это произойдет с более высокими индивидуальными разрешениями, в отношении которых обе стороны достигли определенного соглашения. Это очень необычно в карусели. Видно как раз обратное: целевая группа является наиболее важной для провайдера, а не разделяет что-то (например, безопасность и надежность). Вы можете узнать, как именно работает эта система прав интеллектуальной собственности, в разделе «Что такое хранение прав интеллектуальной собственности на самом деле?» Используйте и развивайте это сами».

Privatus ar verslo vartotojas gali pritaikyti savo specialųjį failą taip, kad įgautų visišką jo kontrolę: tai praktiškai reiškia, kad jis vienas nustato, kokios intelektinės nuosavybės teisės yra nustatytos vadinamajam myCode ir specialiam slaptažodžiui pagal tam tikrą technologiją. metodas. Pavyzdys: failas pavadinimu „Mano vardas“ yra susietas su pridėtine verte, simboliu arba pačių sukurtu apsaugos mechanizmu. Tai gali būti slaptas kodas, grafinis vaizdas arba išorinė „kodo kalba“, kuri yra asmeninė ir niekas kitas jos neturi. Tokiu būdu administratorius tikisi dar labiau apsunkinti kitų asmenų neteisėtą prieigą. Kiekvienas, norintis susisiekti su kitu asmeniu ar net gauti prieigą prie konkretaus šaltinio, turi susisiekti su atitinkamu vartotoju. - - - Kasdieniame gyvenime, kaip gyventojui, tenka susidurti su: įmonių ir valdžios institucijų duomenų bazėmis beveik visi yra susiję su tam tikru kliento / kliento / skolininko ryšiu ir kitomis programomis, kurios yra susietos su kieno nors profiliu, kliento ID ar panašiais registracijos būdais. Tai leidžia sekti, analizuoti, suskirstyti į kategorijas ar išdėstyti atitinkamą asmenį taip, kad jis negalėtų matyti, kas vyksta (apie jį). Tai gali būti ne tik nepageidautina susijusiam (-iems) asmeniui (-iams), bet ir nepriimtina. Taip yra todėl, kad žmonės nežino, kas vyksta įmonėje, tarnyboje ar asmenyje. Kartu su interneto naršykle, susijusiomis svetainėmis ir programomis, kurias žmonės naudoja šiam tikslui, jie gali rinkti duomenis apie savo lankytojus. - - - Kiekvienas, kuris kuria produktą, iš anksto žino, kad klientas yra svarbus informacijos šaltinis, todėl reaguoja į to paties kliento poreikius. Štai kodėl žmonės nuolat susiduria su įvairiomis rinkodaros technikomis (kartais su paslėptais „masalais“, pvz., trečiųjų šalių slapukais ir – mažesniu ar didesniu mastu – klientų failų pardavimu (tam kai kuriose svetainės dalyse reikia prašyti leidimo). pasaulyje) ir gauti šlamštą. Kiekvienas, kuris perka paslaugą, dažnai patenka tiesiai į sistemą. Prenumerata, kurią pasirenkate ir kurią turite atšaukti patys (kiek tai įmanoma pagal nustatytas sąlygas). Ne visada perskaitysite kieno nors politiką su smulkiu šriftu. Kartais sunku nustatyti kaltininką, kai, pavyzdžiui, „netikrą sąskaitą faktūrą“ arba skolą (matyt) sukėlė „pinigų reikalavimo vaiduoklis“. Ypač kai profesionaliai atrodantis laiškas, el. laiškas ar lankytojas jūsų lauko durys bando jus įtikinti, kad klystate. Tai vis dar neaiškus aspektas tamsiame manipuliavimo pasaulyje. - - - Naudodami myCode ir antrinius nustatymus galite matyti, kuriuos failus padarote matomus. Jis laikomas „veidrodiu“, kuris atspindi paslaugų teikėjo įvaizdį asmeninėje paieškos sistemoje ir leidžia jam taip pat lengvai išnykti jam tinkamu metu. Turinys čia yra atspindys. Jis sukonfigūruotas taip, kad savininkas, norėdamas prie ko nors prieiti, turėtų kitiems pateikti savo (neprisijungus) slaptus kodus. Spustelėti nuorodą gali būti neįmanoma arba ji gali būti laikinai nenaudojama. Jei turite prenumeratą, pirmiausia peržiūrėkite kieno nors skelbimą. Todėl jums nereikia iš karto prašyti kito asmens, kad jis ką nors atšauktų. Tipiški IaC sąsajos pavyzdžiai rodo, kodėl prekės ženklas nesuderinamas su konkurentu. Jei taip atsitiks, greičiausiai tai atsitiks su didesnėmis individualiomis leidimo teisėmis, dėl kurių abi šalys susitarė. Tai labai neįprasta karuselėje. Matoma visiškai priešingai: tiekėjui svarbiausia tikslinė grupė, o ne kuo nors dalintis (pvz., saugumas ir patikimumas). Kaip tiksliai veikia ši intelektinės nuosavybės teisių sistema, galite sužinoti skiltyje „Kas iš tikrųjų yra intelektinės nuosavybės teisių saugojimo teisė? Naudokite ir plėtokite tai patys.

Privāts vai biznesa lietotājs var pielāgot savu īpašo failu tā, lai viņš iegūtu pilnīgu kontroli pār to: tas praktiski nozīmē, ka viņš viens pats nosaka, kuras IĪT atļaujas tiek iestatītas tā sauktajam myCode un īpašajai parolei, pamatojoties uz noteiktu tehnoloģiju. metodi. Piemērs: fails ar nosaukumu “Mans vārds” ir saistīts ar pievienoto vērtību, simbolu vai pašu izdomātu drošības mehānismu. Tas varētu būt slepens kods, grafisks attēlojums vai ārēja “koda valoda”, kas ir personiska un nevienam citam tā nav. Tādā veidā administrators cer vēl vairāk apgrūtināt citiem nesankcionētas piekļuves gūšanu. Ikvienam, kurš vēlas sazināties ar otru personu vai pat piekļūt konkrētam avotam, ir jāsazinās ar attiecīgo lietotāju. - - - Ikdienā kā iedzīvotājam nākas saskarties ar sekojošo (ja vien kādam nav dzīvesvietas un viņš zina, kā slēpties no ārpasaules, bet var būt neaizsargāts pret citām ietekmēm): uzņēmumu un valsts iestāžu datubāzes. gandrīz visas ir saistītas ar kāda veida klienta/klienta/parādnieka savienojumu un citām lietojumprogrammām, kas ir saistītas ar kāda profilu, klienta ID vai līdzīgām reģistrācijas metodēm. Tas ļauj izsekot, analizēt, kategorizēt vai sakārtot attiecīgo personu tā, lai tā nevarētu redzēt, kas notiek (par viņu). Tas var būt ne tikai nevēlami iesaistītajai personai(-ām), bet arī nepieņemami. Tas ir tāpēc, ka cilvēki nezina, kas notiek uzņēmumā, dienestā vai privātpersonā. Kopā ar interneta pārlūkprogrammu, saistītām vietnēm un programmām, ko cilvēki izmanto šim nolūkam, viņi var apkopot datus par saviem apmeklētājiem. - - - Ikviens, kurš izstrādā produktu, jau iepriekš zina, ka klients ir svarīgs informācijas avots un tāpēc reaģē uz tā paša klienta vajadzībām. Tāpēc cilvēki regulāri saskaras ar dažādiem mārketinga paņēmieniem (dažkārt ar slēptiem “mānekļiem”, piemēram, trešo pušu sīkdatnēm un – mazākā vai lielākā mērā – ar klientu failu pārdošanu (kurai dažās sadaļās ir jāpieprasa atļauja). pasaule) un surogātpasta saņemšana. Ikviens, kurš iegādājas pakalpojumu, bieži nonāk tieši sistēmā. Abonements, kuru jūs izvēlaties un kas jums pašam ir jāatceļ (ciktāl tas ir iespējams saskaņā ar nosacījumiem). Ne vienmēr var izlasīt kāda lietotāja politiku ar ar sīkiem burtiem. Dažreiz ir grūti noteikt vainīgo, piemēram, ja, piemēram, "viltus rēķinu" vai parādu (acīmredzot) izraisījis "naudas pieprasītājs". It īpaši, ja profesionāla izskata vēstule, e-pasta ziņojums vai apmeklētājs jūsu ārdurvis mēģina jūs pārliecināt, ka esat kļūdījies. Tas joprojām ir neskaidrs aspekts tumšajā manipulāciju pasaulē. - - - Izmantojot myCode un apakšiestatījumus, jūs varat redzēt, kurus failus jūs padarāt redzamus. Tas tiek uzskatīts par “spoguli”, kas atspoguļo pakalpojumu sniedzēja tēlu personīgās meklēšanas sistēmā un liek tam tikpat viegli pazust viņam piemērotā laikā. Saturs šeit ir atspoguļojums. Tas ir izveidots tā, lai īpašniekam būtu jānorāda savi (bezsaistes) slepenie kodi citiem, lai kaut kam piekļūtu. Noklikšķināšana uz saites var nebūt iespējama vai īslaicīgi netiek izmantota. Ja jums ir abonements, vispirms apskatiet kāda lietotāja AdInfo. Tāpēc jums nav nekavējoties jālūdz otrai personai kaut ko atsaukt. Tipiski IaC interfeisa piemēri parāda, kāpēc zīmols nav saderīgs ar tā konkurentu. Ja tas notiek kopā, visticamāk, tas notiks ar augstākām individuālām atļauju tiesībām, par kurām abas puses ir panākušas noteiktu vienošanos. Tas ir ļoti neparasti karuselī. Ir redzams tieši pretējais: pakalpojumu sniedzējam vissvarīgākā ir mērķa grupa, nevis kaut kas koplietots (piemēram, drošība un uzticamība). Jūs varat uzzināt, kā tieši šī IĪT sistēma darbojas sadaļā “Kas patiesībā ir IĪT uzglabāšanas tiesības? Izmantojiet un attīstiet to pats.

Приватний або бізнес-користувач може налаштувати свій спеціальний файл таким чином, щоб отримати повний контроль над ним: це практично означає, що він сам визначає, які права доступу до IPR встановлені для так званого myCode та спеціального пароля на основі певної технології метод. Приклад: файл із заголовком «Моє ім’я» прив’язаний до додаткової цінності, символу чи власноруч розробленого механізму безпеки. Це може бути секретний код, графічне зображення або зовнішня «мова коду», яка є особистою і ніхто інший нею не володіє. Таким чином адміністратор сподівається ще більше ускладнити несанкціонований доступ для інших. Кожен, хто хоче зв’язатися з іншою особою або навіть отримати доступ до певного джерела, повинен зв’язатися з цим користувачем. - - - У повсякденному житті як резидент вам доводиться мати справу з наступним (якщо хтось не має місця проживання та вміє ховатися від зовнішнього світу, але може бути вразливим до інших впливів): бази даних компаній та державних установ Майже всі вони пов’язані з певним типом зв’язків між клієнтами/клієнтами/боржниками та іншими програмами, пов’язаними з чиїмось профілем, ідентифікатором клієнта чи подібними методами реєстрації. Це дає змогу відслідковувати, аналізувати, класифікувати або впорядковувати відповідну особу таким чином, щоб вона не могла бачити, що відбувається (про неї чи неї). Це може бути не тільки небажаним для залучених осіб, але й неприйнятним. Це відбувається тому, що люди не знають, що відбувається в компанії, службі чи окремій особі. Разом із веб-браузером, відповідними веб-сайтами та програмами, які люди використовують для цієї мети, вони можуть збирати дані про своїх відвідувачів. - - - Кожен, хто розробляє продукт, заздалегідь знає, що клієнт є важливим джерелом інформації і тому відповідає на потреби того самого клієнта. Ось чому люди регулярно стикаються з різними маркетинговими техніками (іноді з прихованими «приманками», такими як файли cookie від третіх сторін, і — меншою чи більшою мірою — з продажем файлів клієнтів (для яких у деяких частинах сайту потрібно запитувати дозвіл). світ) і отримання спаму. Будь-хто, хто купує послугу, часто потрапляє прямо в систему. Підписка, яку ви обираєте і яку ви повинні скасувати самі (наскільки це можливо в рамках умов). Не завжди читають чиюсь політику з дрібним шрифтом. Іноді важко ідентифікувати винуватця, коли, наприклад, «фальшивий рахунок-фактура» або борг (вочевидь) спричинений «примарним позивачем». Особливо, коли професійно виглядаючий лист, повідомлення електронної пошти або відвідувач сайту ваші вхідні двері намагаються переконати вас, що ви неправі. Це все ще незрозумілий аспект у темному світі маніпуляцій. - - - За допомогою myCode і підналаштувань ви можете бачити, які файли ви робите видимими. Він сприймається як «дзеркало», яке відображає образ провайдера в персональній пошуковій системі та змушує його так само легко зникати у зручний для нього час. Зміст тут є відображенням. Він налаштований таким чином, що власник мав би надати свої (офлайн) секретні коди іншим, щоб отримати доступ до чогось. Натиснути посилання може бути неможливим або тимчасово не використовуватися. Якщо у вас є підписка, спочатку подивіться чиюсь AdInfo. Тому вам не потрібно негайно просити іншу людину щось скасувати. Типові приклади в IaC Interface показують, чому бренд несумісний зі своїм конкурентом. Якщо це поєднується, це, швидше за все, станеться з вищими індивідуальними правами дозволу, щодо яких обидві сторони досягли певної згоди. Це дуже незвично в каруселі. Зовсім навпаки: для провайдера найважливішою є цільова група, а не щось ділитися (наприклад, безпека та надійність). Ви можете дізнатися, як саме працює ця система прав інтелектуальної власності, у розділі «Що таке зберігання прав інтелектуальної власності? Використовуйте та розвивайте це самостійно».

Приватни или пословни корисник може да прилагоди своју посебну датотеку на начин да добије потпуну контролу над њом: то практично значи да он сам одређује која су права интелектуалне својине постављена за такозвани миЦоде и специјалну лозинку на основу одређене технологије. методом. Пример је: датотека са насловом „Моје име“ је везана за додатну вредност, симбол или безбедносни механизам који је сам осмислио. Ово може бити тајни код, графички приказ или спољашњи 'кодни језик' који је лични и нико други га не поседује. На овај начин, администратор се нада да ће другима још више отежати неовлашћени приступ. Свако ко жели да контактира другу особу или чак добије приступ одређеном извору мора контактирати дотичног корисника. - - - У свакодневном животу, као резидент морате да се бавите следећим (осим ако неко нема пребивалиште и зна како да се сакрије од спољашњег света, али може бити подложан другим утицајима): базе података компанија и државних институција имају скоро све везе са неком врстом везе купац/клијент/дужник и другим апликацијама које су везане за нечији профил, ИД корисника или сличне методе регистрације. Ово омогућава праћење, анализу, категоризацију или поређање дотичне особе на такав начин да она или она не могу да виде шта се дешава (о њему или њој). Ово може бити не само непожељно за укључену особу, већ и неприхватљиво. То је зато што људи не знају шта се дешава у компанији, служби или појединцу. Заједно са интернет претраживачем, повезаним веб локацијама и програмима које људи користе у ту сврху, они су у могућности да прикупљају податке о својим посетиоцима. - - - Свако ко развија производ унапред зна да је купац важан извор информација и стога одговара на потребе истог купца. Због тога се људи редовно суочавају са различитим маркетиншким техникама (понекад са скривеним „мамцима“ као што су колачићи од трећих страна и – у мањој или већој мери – продаја корисничких фајлова (за шта се мора тражити дозвола у неким деловима сајта). свет) и примање нежељене поште. Свако ко купи услугу често заврши право у систему. Претплата коју изаберете и коју морате сами да откажете (колико је то могуће у оквиру услова). Не чита се увек нечија политика са ситним словима. Понекад је тешко идентификовати кривца када је, на пример, „лажну фактуру“ или дуг (очигледно) проузроковао „подносилац захтева за привидни новац“. Нарочито када је писмо, е-порука или посетилац професионалног изгледа. ваша улазна врата покушавају да вас убеде да нисте у праву.Ово је још увек нејасан аспект у мрачном свету манипулације - - - Са миЦоде и под-поставкама можете видети које фајлове чините видљивим. На њега се гледа као на 'огледало' које одражава слику провајдера у систему личне претраге и чини да она нестане једнако лако у време када му/јој одговара. Садржај је овде одраз. Постављен је на начин да би власник морао да да своје (оффлине) тајне кодове другима да би приступио нечему. Клик на везу можда неће бити могућ или је можда привремено ван употребе. Ако имате претплату, прво погледајте нечији АдИнфо. Стога не морате одмах тражити од друге особе да нешто поништи. Типични примери на ИаЦ Интерфаце-у показују зашто бренд није компатибилан са својим конкурентом. Ако ово иде заједно, највероватније ће се десити са већим правима на појединачне дозволе за које су обе стране постигле одређени договор. Ово је веома необично унутар вртешке. Види се управо супротно: циљна група је најважнија за провајдера уместо да нешто дели (нпр. сигурност и поузданост). Како тачно функционише овај систем интелектуалне својине можете сазнати у одељку „Шта је заправо складиштење интелектуалне својине? Користите и развијајте ово сами."

Egy magán- vagy üzleti felhasználó testreszabhatja speciális fájlját úgy, hogy teljes irányítást szerez felette: ez gyakorlatilag azt jelenti, hogy egy bizonyos technológia alapján egyedül ő határozza meg, hogy az úgynevezett myCode-hoz és a speciális jelszóhoz milyen IPR-jogosultságok vannak beállítva. módszer. Példa erre: a „Nevem” című fájl hozzáadott értékhez, szimbólumhoz vagy saját fejlesztésű biztonsági mechanizmushoz van kötve. Ez lehet egy titkos kód, grafikus ábrázolás vagy külső „kódnyelv”, amely személyes, és senki más nem rendelkezik vele. Az adminisztrátor így reméli, hogy még megnehezíti mások jogosulatlan hozzáférését. Bárki, aki kapcsolatba szeretne lépni a másik személlyel, vagy akár hozzá szeretne férni egy adott forráshoz, fel kell vennie a kapcsolatot a kérdéses felhasználóval. - - - A mindennapi életben rezidensként az alábbiakkal kell megküzdenie (kivéve, ha valakinek nincs lakóhelye, és tudja, hogyan kell elrejtőzni a külvilág elől, de más hatásoknak ki van téve): cégek és állami intézmények adatbázisai szinte mindegyiknek köze van valamilyen ügyfél/ügyfél/adós kapcsolathoz és egyéb olyan alkalmazásokhoz, amelyek valakinek a profiljához, ügyfélazonosítójához vagy hasonló regisztrációs módokhoz kötődnek. Ez lehetővé teszi a szóban forgó személy nyomon követését, elemzését, kategorizálását vagy elrendezését oly módon, hogy ne láthassa, mi történik (róla). Ez nemcsak nem kívánatos az érintett személy(ek) számára, hanem elfogadhatatlan is. Ennek az az oka, hogy az emberek nem tudják, mi történik egy vállalatnál, szolgáltatásnál vagy magánszemélynél. Az internetböngészővel, a kapcsolódó weboldalakkal és az erre a célra használt programokkal együtt adatokat gyűjthetnek a látogatóikról. - - - Bárki, aki terméket fejleszt, előre tudja, hogy a vásárló fontos információforrás, ezért ugyanazon vásárló igényeire reagál. Ez az oka annak, hogy az emberek rendszeresen szembesülnek különféle marketingtechnikákkal (néha rejtett „csalokkal”, mint például a harmadik felektől származó cookie-kkal és – kisebb-nagyobb mértékben – az ügyfélfájlok értékesítésével (amelyhez engedélyt kell kérni bizonyos részein). világ) és kéretlen levelek fogadása. Bárki, aki vásárol egy szolgáltatást, gyakran egyenesen a rendszerbe kerül. Ön által választott előfizetés, amelyet saját magának kell lemondania (amennyire ez a feltételek között lehetséges). Nem mindig olvassuk el valakinek a szabályzatát, az apró betűs betűket. Néha nehéz azonosítani a tettest, ha például egy „hamis számlát” vagy tartozást (nyilvánvalóan) egy „kísértetpénz-igénylő” okozott. Különösen, ha egy professzionális megjelenésű levél, e-mail üzenet vagy látogató a bejárati ajtód megpróbálja meggyőzni arról, hogy tévedsz.Ez még mindig tisztázatlan szempont a manipuláció sötét világában - - - A myCode-dal és az albeállításokkal láthatod, hogy mely fájlokat teszed láthatóvá. „Tükörnek” tekintik, amely a szolgáltatóról alkotott képet tükrözi a személyes keresőrendszerben, és ugyanolyan könnyen eltünteti azt, amikor az neki megfelelő. A tartalom itt tükröződik. Úgy van beállítva, hogy a tulajdonosnak meg kellene adnia (offline) titkos kódját másoknak, hogy hozzáférhessen valamihez. Előfordulhat, hogy a hivatkozásra nem lehet kattintani, vagy átmenetileg nem használható. Ha van előfizetése, először nézze meg valakinek az AdInfoját. Ezért nem kell azonnal megkérnie a másik személyt, hogy vonjon vissza valamit. Az IaC Interface tipikus példái megmutatják, hogy egy márka miért nem kompatibilis a versenytársával. Ha ez együtt jár, az nagy valószínűséggel magasabb egyéni engedélyezési jogokkal történik, amelyekről mindkét fél bizonyos megállapodást kötött. Ez nagyon szokatlan a körhintaban. Ennek éppen az ellenkezője látható: a célcsoport a legfontosabb a szolgáltató számára ahelyett, hogy valamit megosztana (pl. biztonság és megbízhatóság). Pontosan megtudhatja, hogyan működik ez a szellemi tulajdonjog-rendszer a „Mi az IPR tárolási jog tulajdonképpen? Használja és fejlessze ezt Ön is.”

Un utilizator privat sau de afaceri își poate personaliza fișierul special în așa fel încât să obțină control deplin asupra acestuia: practic, aceasta înseamnă că el singur determină ce drepturi de permisiuni IPR sunt setate pentru așa-numitul myCode și parola specială bazată pe o anumită tehnologie. metodă. Un exemplu este: un fișier cu titlul „Numele meu” este legat de o valoare adăugată, un simbol sau un mecanism de securitate conceput de sine. Acesta ar putea fi un cod secret, o reprezentare grafică sau un „limbaj de cod” extern, care este personal și nimeni altcineva nu îl deține. În acest fel, administratorul speră să îngreuneze și mai mult accesul neautorizat pentru alții. Oricine dorește să contacteze cealaltă persoană sau chiar să obțină acces la o anumită sursă trebuie să contacteze utilizatorul în cauză. - - - În viața de zi cu zi, ca rezident trebuie să te ocupi de următoarele (cu excepția cazului în care cineva nu are reședință și știe să se ascundă de lumea exterioară, dar poate fi vulnerabil la alte influențe): baze de date ale companiilor și instituțiilor guvernamentale aproape toate au legătură cu un fel de conexiune client/client/debitor și alte aplicații care sunt legate de profilul cuiva, ID-ul clientului sau metode similare de înregistrare. Acest lucru face posibilă urmărirea, analizarea, clasificarea sau aranjarea persoanei în cauză astfel încât să nu poată vedea ce se întâmplă (despre el sau ea). Acest lucru poate fi nu numai nedorit pentru persoana (persoanele) implicată, ci și inacceptabil. Acest lucru se datorează faptului că oamenii nu știu ce se întâmplă la o companie, un serviciu sau un individ. Împreună cu browserul de internet, site-urile web conexe și programele pe care oamenii le folosesc în acest scop, aceștia pot colecta date despre vizitatorii lor. - - - Oricine dezvoltă un produs știe dinainte că clientul este o sursă importantă de informații și, prin urmare, răspunde nevoilor aceluiași client. Acesta este motivul pentru care oamenii se confruntă în mod regulat cu diverse tehnici de marketing (uneori cu „momeli” ascunse, cum ar fi cookie-uri de la terți și – într-o măsură mai mică sau mai mare – vânzarea fișierelor clienților (pentru care trebuie să se solicite permisiunea în unele părți ale lume) și primind spam. Oricine cumpără un serviciu ajunge adesea direct în sistem. Un abonament pe care îl alegeți și pe care trebuie să îl anulați singur (în măsura în care este posibil în condiții). Nu se citește întotdeauna politica cuiva cu litere mici. Uneori este dificil să identifici un vinovat atunci când, de exemplu, o „factură falsă” sau o datorie a fost (aparent) cauzată de un „reclamant de bani fantomă”. Mai ales când o scrisoare cu aspect profesional, un mesaj de e-mail sau un vizitator către ușa ta din față încearcă să te convingă că ai greșit. Acesta este încă un aspect neclar în lumea întunecată a manipulării. - - - Cu myCode și sub-setări poți vedea ce fișiere faci vizibile. Este văzută ca o „oglindă” care reflectă o imagine a furnizorului în sistemul personal de căutare și o face să dispară la fel de ușor într-un moment în care îi convine. Conținutul este o reflecție aici. Este configurat în așa fel încât proprietarul ar trebui să furnizeze codurile sale secrete (offline) altora pentru a accesa ceva. Este posibil ca un clic pe un link să nu fie posibil sau să fie temporar neutilizat. Dacă aveți un abonament, uitați-vă mai întâi la AdInfo-ul cuiva. Prin urmare, nu trebuie să ceri imediat celeilalte persoane să anuleze ceva. Exemplele tipice de la IaC Interface arată de ce o marcă nu este compatibilă cu concurentul său. Dacă acest lucru merge împreună, cel mai probabil se va întâmpla cu drepturi de permisiune individuale mai mari pentru care ambele părți au ajuns la un anumit acord. Acest lucru este foarte neobișnuit în carusel. Se vede exact contrariul: un grup țintă este cel mai important pentru furnizor, în loc să partajeze ceva (de exemplu, securitate și fiabilitate). Puteți afla exact cum funcționează acest sistem IPR sub „Ce este de fapt stocarea IPR corect? Folosiți și dezvoltați acest lucru singur.”